Šta je skeniranje interneta otkrilo o bezbednosti uređaja

Vesti, 20.03.2013, 08:45 AM

Neimenovani istraživač je koristeći jednostavnu tehniku preuzeo kontrolu nad 420000 nezaštićenih uređaja, uključujući web kamere, rutere i štampače povezane sa internetom, stvarajući veliku bot mrežu. Svi uređaji nad kojima je preuzeta kontrola bili su zaštićeni dodeljenim lozinkama ili uopšte nisu bili zaštićeni lozinkama.

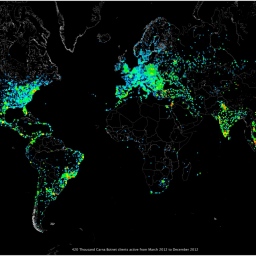

Bot mreža nazvana Carna po rimskoj boginji telesnog zdravlja, bila je aktivna u periodu između marta i decembra prošle godine.

Bot mreže se često koriste za zlonamerne aktivnosti kao što su slanje spama, DDoS napade, krađu kreditnih kartica i identiteta. Ova bot mreža se nije bavila bilo kakvim zlonamernim aktivnostima, već je ugašena pošto je istraživanje okončano, pri čemu nijedan uređaj nije pretrpeo bilo kakvu štetu tokom eksperimenta.

Misija istraživača je bila da ukaže na to da u vreme kada se priča o exploit-ima i sajber ratu, stotine hiljada uređaja je nezaštićeno ili zaštićeno dodeljenim lozinkama, a isti je slučaj i sa hiljadama industrijskih uređaja širom sveta.

Šta više, mnogi uređaji i servisi koji su „učestvovali“ u eksperimentu ne bi uopšte trebalo da budu povezani na javnu mrežu.

Ovo istraživanje koje je nazvano „Internet Census 2012“ se fokusiralo na stariju IPv4 verziju interneta. Prelazak na IPv6 verziju započeo je u junu prošle godine i podržan od strane velikih kompanija Microsoft, Google, Cisco Systems, Facebook i Yahoo. Najupečatljivija razlika između IPv4 i IPv6 je u tome koliko mnogo uređaja može biti povezano sa internetom - IPv4 nudi relativno ograničeni broj adresa (4,3 milijarde), dok IPv6 nudi značajno veće mogućnosti sa 340 triliona adresa.

Čak i skeniranjem znatno manjeg IPv4 interneta, bot mreža je uspela da prikupi 9 terabajta podataka. Podaci su objavljeni na javnom domenu i dostupni za preuzimanje i analizu. Oni uključuju rezultate skeniranja portova koji pokazuju koji se servisi najčešće koriste na internetu i softver koji se koristi za ove servise, zatim, informacije o ukupnom broju IPv4 adresa koje su u upotrebi i mnogo toga još.

Botnet softver koji je pokretan na nebezbednim uređajima je mali, veličine svega 60KB, i ima mehanizam za širenje i ponovnu infekciju uređaja. Mehanizam za širenje je skenirao javne IP adrese tragajući za nezaštićenim uređajima i pokušavao da im pristupi preko telnet protokola koristeći default lozinke root:root, admin:admin, root bez lozinke ili admin bez lozinke.

Restartovanje zaraženog uređaja je dovodilo do uklanjanja Carna botnet programa, ali bi preostali aktivni botnet klijenti automatski ponovo inficirali uređaj nakon što bi on ponovo bio online.

Razlog zbog koga je istraživač koji stoji iza ovog ekperimenta želeo da ostane anoniman je taj što je metodologija korišćena u eksperimentu protivzakonita u mnogim zemljama.

Iako je bot mreža Carna uspela da poraste do broja od 420000 uređaja, stvarni broj "otvorenih" uređaja koji su zaštićeni dodeljenom lozinkom ili uopšte nisu zaštićeni lozinkom je daleko veći.

Važnije od toga je da je istraživanje pokazalo kako lako neobezbeđeni uređaji mogu biti kompromitovani. Iako su u ovom slučaju namere bile dobre, neko sa drugačijim namerama ne bi imao poteškoće da uradi isto.

Više o ovom projektu možete saznati na sajtu http://internetcensus2012.bitbucket.org/paper.html.

Izdvojeno

Tužba protiv Mete: da li su WhatsApp poruke zaista nedostupne kompaniji?

Više tužilaca iz različitih delova sveta podnelo je tužbu protiv kompanije Meta pred saveznim sudom u Sjedinjenim Državama, tvrdeći da kompanija... Dalje

Lažni Google oglasi za „Mac cleaner“ šire malver

Istraživači iz kompanije MacKeeper upozorili su na Google oglase koji promovišu lažne „Mac cleaner“ alate i navode korisnike da sami p... Dalje

WhatsApp uvodi Strict Account Settings za jaču zaštitu naloga

Meta je na WhatsApp-u uvela novu bezbednosnu opciju pod nazivom Strict Account Settings, namenjenu dodatnoj zaštiti korisnika od sajber napada. Prema... Dalje

Google upozorava: hakeri i dalje koriste zakrpljenu ranjivost u WinRAR-u za širenje malvera

Google Threat Intelligence Group (GTIG) je upozorio da državni hakeri i kriminalne grupe zloupotrebljavaju grešku u popularnom WinRAR-u, poznatu kao... Dalje

Otkriveno 16 lažnih ChatGPT ekstenzija za Chrome i Edge

Istraživači iz kompanije LayerX Security otkrili su kampanju u kojoj se najmanje 16 zlonamernih ekstenzija za Chrome i Edge lažno predstavljaju kao... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a