Tor skrovište za komandni server bot mreže

Vesti, 12.09.2012, 08:14 AM

Istraživači kompanije G Data, nemačkog proizvođača antivirusa, otkrili su bot mrežu koja koristi Tor anonimnu mrežu kako bi se sakrila komandna čvorišta mreže.

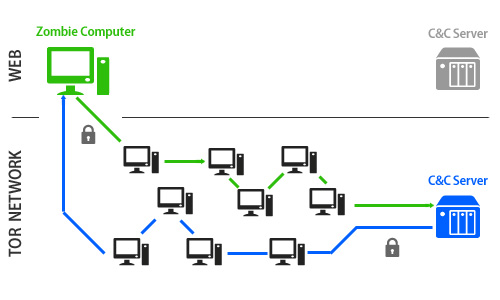

Oni koji upravljaju mrežom zaraženih Windows računara su server za komandu i kontrolu bot mreže koji koristi IRC protokol sakrili unutar Tor mreže. Pored toga što koriste Tor jer obezbeđuje anonimnost i nevidljivost, zombi mreža je i inače neupadljiva, kažu u G Data.

Bot mreža je osposobljena za DDoS napade, distribuciju adware programa i malvera ali i druge prevare.

Vlasnici bot mreže umesto centralizovane komande servera za komandu i kontrolu koji može biti preuzet koriste P2P arhitekturu koja daje svakom zombi računaru u bot mreži mogućnost da izdaje komande drugim zarobljenim računarima u mreži. To je taktika koju neretko koriste sajber kriminalci poslednjih godina kako bi sprečili konkurentske bande ili vlasti da preuzmu kontrolu nad bot mrežom. Sajber kriminalci su u novije vreme eksperimentisali i sa Twitter-om kao kontrolnim kanalom, ali se taj pristup nije ukorenio u praksi.

Tor je poznat kao mreža koja obezbeđuje anonimnost i kao što se vidi u ovom slučaju on otvara nove mogućnosti za vlasnike bot mreža. S obzirom da je server anoniman, zaštićen je identitet vlasnika bot mreže, kažu u G Data. Kontrolni saobraćaj bot mreže je kodiran zbog Tor-a, pa ne može biti blokiran sistemima za nadgledanje i otkrivanje upada (Intrusion Detection Systems) koji su standardna komponenta sistema za zaštitu u kompanijama.

Pored toga, Tor serveri ne mogu biti lako srušeni. Iako je Tor sporiji i nepozdan, ovi nedostaci su zanemarljivi u odnosu na prednosti koje Tor nudi vlasnicima bot mreža.

Kompletnu analizu onoga što je G Data nazvao “evolucijom u C&C (Command-and-Control) komunikaciji” bot mreža, možete pronaći na blogu kompanije G Data.

Izdvojeno

Ažurirane ekstenzije za Chrome i Edge zarazile 4,3 miliona uređaja

Istraživači iz kompanije Koi Security upozoravaju na opsežnu i izuzetno dobro prikrivenu kampanju koja je zarazila uređaje 4,3 miliona korisnika v... Dalje

Procurelo 1,3 milijarde lozinki i 2 milijarde imejl adresa - proverite da li je i vaša među njima

Ako niste skoro proveravali da li su vaše lozinke negde procurele, sada je pravi trenutak. U javnosti se pojavilo 1,3 milijarde jedinstvenih lozinki ... Dalje

OpenAI potvrdio curenje podataka - ChatGPT nalozi bezbedni

OpenAI je potvrdio da je došlo do curenja podataka, ali ne zbog direktnog napada na njihove sisteme, već kompromitovanjem Mixpanel-a, analitičkog ... Dalje

Piratske kopije Battlefield 6 pune malvera

Istraživači iz Bitdefender Labs-a upozorili su na novu kampanju koja cilja gejmere koji su u potrazi za „besplatnim“ ili hakovanim verzi... Dalje

Novi ClickFix napadi: lažni porno sajtovi iz oglasa šire malvere

Istraživači iz kompanije Acronis upozoravaju na novu kampanju koja kombinuje ClickFix trikove i lažne porno sajtove kako bi prevarila korisnike da ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a