Čuvajte se MS Word dokumenata u emailovima, možda se u njima kriju ransomware GandCrab i trojanac Ursnif

Vesti, 30.01.2019, 00:00 AM

Istraživači kompanija Carbon Black i Cisco Talos otkrili su dve odvojene kampanje u kojima se distribuiraju trojanac Ursnif i ransomware GandCrab.

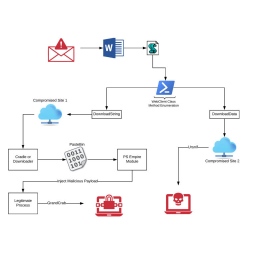

Iako se čini da su ove dve kampanje delo dve različite kriminalne grupe, one imaju mnogo sličnosti. Oba napada počinju fišing emailovima koji sadrže Microsoft Word dokument sa ugrađenim malicioznim makroima, a zatim se koristi Powershell da bi se isporučo malver bez fajla.

Ursnif je malvare koji krade osetljive informacije sa kompromitovanih računara: lozinke za bankovne račune, informacije o aktivnostima korisnika u pregledaču, prikuplja pritiske na tastere, informacije o sistemu i procesima i ostavlja na računaru dodatne backdoorove.

GandCrab, koji je otkriven ranije prošle godine, je veoma rasprostranjeni ransomware koji, kao i svaki drugi ransomware na tržištu, šifruje fajlove na zaraženom sistemu i insistira da žrtve plate otkupninu u digitalnoj valuti kako bi mogle da dešifruju fajlove. Njegovi autori traže od žrtava isplatu prvenstveno u Dashu, koji je komplikovan za praćenje.

Prvu kampanju otkrili su istraživači Carbon Blacka koji su pronašli oko 180 verzija MS Word dokumenta, koje su ciljale korisnike sa malicioznim VBS makroima.

Ako se uspešno izvrši, maliciozni VBS makro pokreće PowerShell skriptu, koja zatim koristi niz tehnika za preuzimanje i pokretanje i Ursnifa i GandCraba na ciljanim sistemima.

Sledeća faza infekcije je odgovorna za preuzimanje glavnog malicioznog sadržaja koji kompromituje sistem.

Prvi payload je PowerShell skripta koja procenjuje arhitekturu ciljanog sistema i zatim u skladu sa tim preuzima dodatni sadržaj sa web sajta Pastebin, koji se izvršava u memoriji, što otežava klasičnim antivirusnim tehnikama da otkriju njegove aktivnosti.

Finalni payload zatim instalira GandCrab ransomware na sistemu žrtve, sprečavajući korisnike da koriste sistem dok ne plate otkupninu.

U međuvremenu, malver takođe preuzima izvršni fajl Ursnifa sa servera i nakon izvršenja će uzeti “otisak prsta” sistema, nadgledati saobraćaj pregledača radi prikupljanja podataka, a zatim ih poslati na komandno-kontolni server napadača (C&C).

Druga kampanja koju su primetili istraživači u Cisco Talosu, koristi Microsoft Word dokument koji sadrži maliciozni VBA makro kako bi isporučio Ursnif.

Ovaj napad takođe kompromituje ciljane sisteme u više faza, počev od fišing emaila do izvršavanja zlonamernih PowerShell komandi, da bi preuzeo i instalirao Ursnif.

Kada se jednom pokrene na računaru žrtve, malver prikuplja informacije iz sistema, stavlja u CAB format fajla, a zatim takav fajl šalje svom serveru za komandu i kontrolu preko HTTPS bezbedne veze.

Istraživači Talosa su na blogu kompanije objavili listu indikatora kompromitovanja sistema, zajedno sa imenima payload fajlova koji se nalaze na kompromitovanim računarima. Ovi indikatori vam mogu pomoći da otkrijete i zaustavite Ursnif malver pre nego što zarazi vašu mrežu.

Izdvojeno

Google oglasi za Facebook vode do sajtova prevaranata

Google ima problem sa oglasima u pretrazi, upozorio je programer Džastin Poliačik, a njegove reči potvrdili su i istraživači kompanije Malwarebyt... Dalje

Zloglasna ransomware grupa HelloKitty najavila povratak i novo ime

Sajber kriminalci iz ransomware grupe ranije poznate kao HelloKitty objavili su da se naziv grupe menja u „HelloGookie“. Oni su objavili n... Dalje

Piramidalna šema prevare na Telegramu

Istraživači kompanije Kasperski upozorili su na prevarante koji koriste sofisticiranu taktiku da ukradu Toncoine (TON) od korisnika Telegrama širom... Dalje

Od početka godine ransomware grupa Akira napala 250 organizacija od kojih je pokušala da naplati 42 miliona dolara

Da posao sa ransomwareom cveta pokazuju i podaci o ransomware grupi Akira koja je za manje od godinu dana rada iznudila milione od na stotine pogođen... Dalje

Microsoft je i dalje brend koji se najviše zloupotrebljava u phishing napadima

Prema podacima kompanije Check Point, Microsoft je brend koji se najviše zloupotrebljavao, u čak 38% svih phishing napada u prvom kvartalu 2024. Ovo... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a