Krysanec, novi trojanac za Android sakriven u legitimnim aplikacijama

Mobilni telefoni, 13.08.2014, 09:24 AM

Postoji razlog zbog čega stručnjaci savetuju korisnicima Androida da se uzdrže od preuzimanja aplikacija sa nepouzdanih lokacija i da se drže oficijelnog marketa Google Play. To ne znači da je Google Play apsolutno bezbedan - i tamo se s vremena na vreme pojavi poneki malver, ali je zahvaljujući skeneru Google Bouncer, Google Play bolje kontrolisan od alternativnih prodavnica aplikacija. Evo još jedne potvrde za to.

Stručnjaci kompanije ESET otkrili su trojanski program za daljinski pristup (Remote Access Trojan, RAT) koji se širi maskiran u nekoliko legitimnih Android aplikacija.

To je inače jedan od najčešćih načina širenja infekcije za malvere za Android - malveri su maskirani u popularne legitimne aplikacije, od igrica do manje ili više korisnih programa. Često ove aplikacije rade ono što korisnici očekuju od njih kada ih preuzimaju, a zahvaljujući sakrivenim trojancima i više od toga. Često se za ovakve aplikacije tvrdi da su krekovane verzije popularnih komercijalnih aplikacija.

Stručnajci ESET-a pronašli su novi RAT za Android nazvan Krysanec u mobilnoj aplikaciji ruske Sberbanke, u aplikaciji 3G Traffic Guard, i nekoliko drugih aplikacija, uključujući i ESET-ovu Mobile Security.

Malver se distribuira preko nekoliko kanala, uključujući i sajtove na kojima se deli piratski sadržaj, kao i rusku društvenu mrežu.

Zaražene aplikacije sadrže Android verziju multiplatformnog trojanskog alata za daljinski pristup Unrecom.

Android/Spy.Krysanec može da prikuplja različite informacije sa zaraženog uređaja, povezujući se sa svojim C&C (Command & Control) serverom i preuzimajući dodatne module.

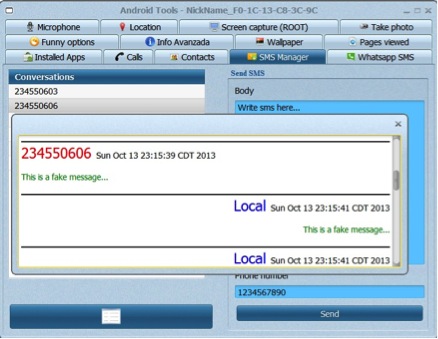

Zahvaljujući ovim modulima backdoor može da pravi fotografije, snima zvuk pomoću mikrofona uređaja, da beleži trenutnu GPS lokaciju, da dobije spisak instaliranih aplikacija i otvorenih web stranica, da pregleda pozive, kontakte, SMS poruke i poruke poslate i primljene preko aplikacije Whatssapp itd.

Zanimljivo je i da su se uzorci malvera koje je analizirao ESET povezivali sa C&C serverom hostovanim na domenu koji pripada provajderu No-IP (Vitalwerks), koji je nedavno imao spor sa Microsoftom kada je Microsoft preuzeo kontrolu nad 22 domena kompanije koji su se koristili za širenje malvera.

Preporuka stručnjaka ESET-a je da korisnici preuzimaju aplikacije samo iz pouzdanih izvora, kao što je Google Play prodavnica aplikacija. Ekosistem Android aplikacija nudi zaštitu od modifikacija legitimnih aplikacija kao što je ova sa RAT Krysanec - aplikacije se digitalno potpisuju sa sertifikatima programera. Aplikacije koje kriju Krysanec nemaju važeće sertifikate. Ali ne ispituju svi korisnici pažljivo aplikacije koje instaliraju na telefonima, kažu u ESET-u, a to posebno važi za one koji traže aplikacije na alternativnim marketima i forumima, bez obzira da li to rade zbog toga što žele krekovane verzije komercijalnih aplikacija ili iz nekog drugog razloga.

Screenshot from Android/Spy.Krysanec control panel

Izdvojeno

ZeroDayRAT: novi mobilni špijunski malver cilja Android i iOS

Nova mobilna špijunska operacija pod nazivom ZeroDayRAT je pretnja koja cilja i Android i iOS uređaje, omogućavajući napadačima trajni pristup ko... Dalje

AI platforma Hugging Face zloupotrebljena za širenje novog Android trojanca

Kompanija Bitdefender otkrila je novu Android pretnju koja koristi popularnu AI platformu Hugging Face za hostovanje i distribuciju zlonamernog koda. ... Dalje

Android trojanac iz lažnih „Pro“ verzija popularnih aplikacija pronađen u 143 zemlje

Istraživači iz k zLabs tima kompanije Zimperium otkrili su novu Android pretnju pod nazivom Arsink, trojanca za daljinski pristup (RAT) koji imitira... Dalje

Novi Android trojanci koriste veštačku inteligenciju za automatizovane klikove na oglase

Istraživači kompanije za mobilnu bezbednost Dr.Web otkrili su novu porodicu Android trojanaca koja koristi veštačku inteligenciju za automatsko ot... Dalje

Ne odlažite ažuriranje iPhone-a: iOS 26.2 donosi zaštitu od dve ranjivosti koje se koriste za špijuniranje

Apple je 12. decembra 2025. zakrpio dve WebKit zero-day ranjivosti koje su povezane sa plaćeničkim špijunskim softverom. Ove zakrpe dostupne su isk... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a