Nova verzija ransomwarea LockDroid koristi Googleov Material Design da bi izgledala uverljivije

Mobilni telefoni, 14.10.2015, 01:00 AM

Autori ransomwarea počeli su da koriste Googleov Material Design da bi napravili veoma ubedljiva obaveštenja i zahteve za otkup koji će verovatno podstaći mnoge korisnike da isplate traženi novac.

Stručnjaci kompanije Symantec analizirali su novu verziju Android ransomwarea Android.Lockdroid.E kod koje je iskorišćen Material Design i open-source projekat da bi se napravio korisnički interfejs zaključanog ekrana. To omogućava pretnji da prikaže lažno obaveštenje i prikupi logove uređaja tako da obaveštenje malvera izgleda zastrašujuće.

Ransomware se ne širi preko Googleove Play prodavnice aplikacija već uređaj može biti kompromitovan na dva načina: jedan od njih podrazumeva preuzimanje besplatnog softverskog paketa koji uključuje neželjeni softver koji preusmerava žrtvine rezultate pretrage na sajtove na kojima se nalazi ransomware. Druga mogućnost je da je ransomware maskiran u legitimnu video aplikaciju koja se može preuzeti u nezvaničnim prodavnicama aplikacija.

Material Design koji koristi malver je dizajn jezik koji je Google predstavio 25. juna prošle godine na Google I/O konferenciji. Od 2015. na veći deo Googleovih mobilnih aplikacija za Android, uključujući Gmail, YouTube, Google Drive, Google Docs, Maps i druge, primenjen je Material Design. I drugi programeri mogu primenjivati ovaj stil na svoje aplikacije koristeći Googleove resurse i open-source projekte.

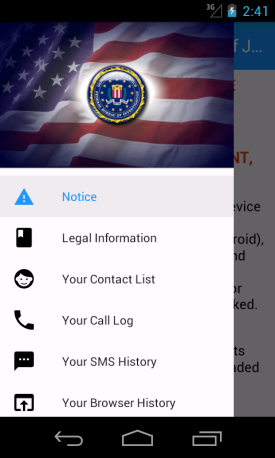

Autori Android.Lockdroid.E primenili su Material Design da bi napravili čistiji i profesionalniji UI. Malver takođe koristi Material Design za prikazivanje personalnih podataka preko menija kome se lako pristupa. Sve ovo podstiče žrtve da plate traženu sumu.

Kada malver kompromituje uređaj i pokrene se prvi put, on prikuplja sve dostupne logove, uključujući i pozive, SMS poruke, i istoriju pretrage. Malver zatim zaključava uređaj, prikazujujući obaveštenje o otkupu na zaključanom ekranu u kome se tvrdi da je korisnik pristupao zabranjenom sadržaju i da su logovi uređaja u rukama policije, što dokazuju prikupljeni logovi koji su ponuđeni kao opcija na meniju zaključanog ekrana.

Evo kako to izgleda na ekranu zaraženog uređaj:

Autori malvera iskoristili su popularni open-source projekat MaterialDrawer da bi napravili na Material Designu bazirani UI zaključanog ekrana. Autori malvera iskoristili su MaterialDrawer kao što bi to uradili i drugi programeri aplikacija, ali njihove namere nisu dobre.

Da biste se zaštitili od malvera kao što je Android.Lockdroid.E iz Symanteca savetuju da redovno ažurirate svoj softver, da ne preuzimate aplikacije sa nepoznatih sajtova, da instalirate aplikacije samo iz pouzdanih izvora, da obratite pažnju na dozvole koje traži aplikacija, da instalirate neku mobilnu sigurnosnu aplikaciju i da često pravite backup važnih podataka.

Izdvojeno

Google zakrpio zero-day ranjivost u Qualcomm komponenti korišćenu u ciljanim napadima

Google je objavio martovsko bezbednosno ažuriranje za Android, kojim je zakrpljeno ukupno 129 ranjivosti, uključujući zero-day propust CVE-2026-213... Dalje

Oblivion: novi Android malver se širi kroz lažno sistemsko ažuriranje

Istraživači iz kompanije Certo otkrili su Android trojanca pod nazivom Oblivion, koji se javno prodaje sajber kriminalcima za mesečnu pretplatu od ... Dalje

ZeroDayRAT: novi malver za špijuniranje i krađu kriptovaluta na Android i iOS uređajima

Nova mobilna špijunska platforma pod nazivom ZeroDayRAT promoviše se na Telegram kanalima kao pretplatnička Malware-as-a-Service (MaaS) usluga koja... Dalje

PromptSpy: novi Android malver koristi Gemini AI

Istraživači iz kompanije ESET identifikovali su novi Android malver pod nazivom PromptSpy, unapređenu verziju ranije otkrivenog VNCSpy malvera, koj... Dalje

ZeroDayRAT: novi mobilni špijunski malver cilja Android i iOS

Nova mobilna špijunska operacija pod nazivom ZeroDayRAT je pretnja koja cilja i Android i iOS uređaje, omogućavajući napadačima trajni pristup ko... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a