Autori botneta Mozi uhapšeni, ali malver je van kontrole i nastavlja da inficira nove uređaje

Vesti, 02.09.2021, 11:00 AM

Kineska tehnološka kompanija Qihoo 360 objavila je da je kineska policija uhapsila autore Mozi IoT botneta.

Kineske vlasti nisu objavile detalje o hapšenjima i imena osumnjičenih, rekli su istraživači Netlaba, ogranka kompanije Qihoo 360 za sajber bezbednost.

Kompanija je reklamirala svoje učešće u istrazi u dva teksta na blogu, prvi put u junu a drugi put početkom ove nedelje, tvrdeći da su pomogli u pronalaženju infrastrukture botneta i njegovih operatera.

Vesti o hapšenjima stižu nakon što je Microsoft pre dve nedelje objavio članak na blogu, opisujući novi Mozi modul koji operaterima omogućava da ometaju ili preusmere veb saobraćaj žrtava.

Prema onome što su istraživači Netlaba objavili na blogu u ponedeljak, taj modul je deo novog seta funkcija koje su operateri botneta uveli pre hapšenja, zajedno sa modulom koji je instalirao rudare kriptovaluta na zaražene sisteme u pokušaju da monetizuju botnet koji je donosio prihode uglavnom od DDoS napada.

Mozi su prvi primetili upravo istraživači iz Netlaba u septembru 2019. godine. Bot mreža je brzo narasla na više od 15 000 zaraženih uređaja, prema istraživanju koje je objavila kompanija Black Lotus Labs u aprilu 2020.

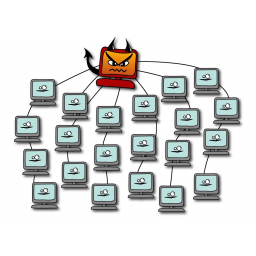

Botnet je radio tako što bi zarazio jedan uređaj, a zatim instalirao modul koji je koristio isti zaraženi sistem za traženje drugih uređaja povezanih na internet. Pomoću exploita ili Telnet lozinki koje je lako pogoditi malver se širio i na te sisteme.

Netlab je rekao da je ovaj “crvoliki modul” koristio više od deset exploita, i da je to bilo više nego dovoljno da bot mreža dostigne ogromnu veličinu u relativno kratkom vremenskom periodu.

Pre hapšenja autora, Mozi je dostigao vrhunac od 160.000 zaraženih sistema dnevno u septembru 2020. godine a prema rečima istraživača Netlaba, od trenutka kada se pojavio inficirao je više od milion i po različitih uređaja, od čega se više od polovine (830.000) nalazi se u Kini.

Mozi je koristio DHT protokol za stvaranje peer-to-peer (P2P) sistema između svih zaraženih uređaja, omogućavajući botovima da međusobno šalju ažuriranja i instrukcije za rad, što je takođe omogućilo da Mozi radi čak i bez centralnog komandno-kontrolnog (C&C) servera.

Ovakav dizajn čini uklanjanje Mozija i svih njegovih zaraženih sistema prilično velikim izazovom jer vlasti moraju isključiti svaki zaraženi sistem s obzirom da se ne mogu osloniti na slanje komande za deinstaliranje sa jednog mesta.

Ako se zaraženi uređaji ne očiste na vreme, preko gore pomenutog modula mogu biti inficirani novi sistemi, što bi održavalo bot mrežu u životu iako su oni koji su inicijalno odgovorni za njen nastanak u zatvoru.

Ali ovo nije problem samo sa ovim botnetom. Danas većina IoT botneta ima samostalne module nalik crvima koji mogu da “žive” i nakon hapšenja autora botneta ili uklanjanja centralnog C&C servera. Nešto slično se dogodilo i sa botnetom Hoaxcall u aprilu 2020., kada su zombi botovi botneta mesecima nakon pokušaja gašenja botneta nastavili da inficiraju nove uređaje na internetu.

Izdvojeno

„Putevi Srbije“ upozoravaju na lažne SMS poruke o neplaćenoj putarini i prekoračenju brzine

Javno preduzeće „Putevi Srbije“ ponovo je upozorilo građane na zlonamerne SMS poruke koje se šalju u njihovo ime, a u kojima se tvrdi d... Dalje

Google Chrome prelazi na dvonedeljni ciklus izdanja

Google je najavio da će Chrome preći sa četvoronedeljnog na dvonedeljni ciklus objavljivanja, što znači da će nove funkcije, ispravke grešaka i... Dalje

Lažni Zoom i Google Meet linkovi instaliraju softver za nadzor na Windows računarima

Istraživači iz kompanije Malwarebytes upozoravaju na fišing kampanju koja koristi Zoom i Google Meet sastanke kako bi korisnike navela da instalira... Dalje

Napadi podržani veštačkom inteligencijom gotovo udvostručeni u 2025.

Broj sajber napada u kojima su napadači koristili veštačku inteligenciju gotovo se udvostručio tokom 2025. godine, navodi se u najnovijem izvešta... Dalje

Microsoft potvrdio da je Copilot zbog greške obrađivao poverljive mejlove

Microsoft je potvrdio da je softverska greška u Microsoft 365 Copilot Chat omogućila AI asistentu da sumira poverljive mejlove, čak i kada su bile ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a