Fronton: Moćni IoT botnet ruske vlade za širenje dezinformacija

Vesti, 25.05.2022, 09:30 AM

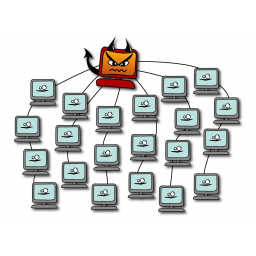

Firma 0day Technologies koja radi za rusku Federalnu službu bezbednosti napravila je moćni botnet koji ne samo da može da pokreće DDoS napade, već i da manipuliše temama u trendu na platformama društvenih mreža, objavila je kompanija za sajber bezbednost Nisos.

Nisos je analizirao dokumente, slike i video ukraden od firme 0day Technologies, koju je grupa haktivista pod nazivom „Digitalna revolucija“ napala u martu 2020.

Iako su se prvobitni medijski izveštaji o dokumentima do kojih su došli haktivisti fokusirali na to kako bi IoT botnet, nazvan Fronton, mogao da se koristi za „isključivanje interneta u maloj zemlji“, dublja analiza je pokazala da je on razvijen za druge ciljeve.

Ispostavilo se da je Fronton mnogo je moćniji nego što se ranije mislilo. Fronton funkcioniše kao infrastruktura platforme za dezinformisanje, nudeći korisniku armiju kompromitovanih IoT uređaja za izvođenje DDoS napada i informacionih kampanja.

Nisos je objasnio da sistem uključuje kontrolnu tablu pod nazivom SANA koja omogućava korisnicima da kreiraju lažne naloge na društvenim mrežama i proizvode vesti, sa ciljem oblikovanja onlajn diskursa pomoću modela odgovora koji omogućava botovima da reaguju na vesti na „pozitivan, negativan ili neutralan način“.

„Sistem kreira ove događaje koje naziva Инфоповоды, koristeći botnet. SANA omogućava kreiranje naloga na društvenim mređama, uključujući dodelu imejl adrese i broja telefona. Pored toga, sistem pruža mogućnosti za kreiranje ovih vesti po rasporedu ili reaktivno“, objasnio je Nisos.

Izveštaj detaljno objašnjava veze 0day Technologies sa ruskom vladom i kriminalnim podzemljem, uključujući zloglasne hakere poput Pavela Sitnikova, koji se dovodi u vezu sa hakerskom grupom poznatom kao APT28 ili Fancy Bear, koga su ruske vlasti uhapsile 2021. zbog optužbi da je distribuirao zlonamerni softver preko svog Telegram kanala.

U vreme hakovanja 2020. godine, dokumenti su otkrili da je 2017. i 2018. ruska vlada bila zainteresovana za izgradnju velikog IoT botneta sličnog botnetu Mirai. Specifikacije su postavile plan za stvaranje botneta od mreže kompromitovanih internet sigurnosnih kamera i digitalnih rekordera.

Ali prema dokumentima do kojih je došao Nisos, „primarna svrha“ Frontona nisu DDoS napadi, već postavljanje temelja za „masovno skalabilno koordinisano neautentično ponašanje“.

Prema objašnjenju Nisosa, SANA platforma je napravljena da bi propagirala dezinformacije na globalnom nivou. Platforma je prilagodljiva u zavisnosti od toga da li se koristi na društvenim mrežama kao što su Facebook i Twitter ili blogovima, medijskim sajtovima, forumima itd.

„Takođe omogućava operateru da konfiguriše koliko lajkova, komentara i reakcija treba da kreira bot nalog, kao i koliko često treba da kreira fotografije i da komunicira sa grupama na nedeljnoj bazi. Operater takođe može da odredi numerički opseg broja prijatelja koje bot treba da održava“, rekli su istraživači Nisosa.

Alat omogućava korisnicima da programiraju nedeljnu učestalost lajkova, komentara i ponovnih objava, istovremeno pružajući listu obrazaca odgovora koji se mogu koristiti.

Korisnici čak mogu da podese minimalnu učestalost radnji i intervale između radnji. 0day Technologies je kreirao sistem mašinskog učenja koji se može uključiti i isključiti u vezi sa trendovima ponašanja na društvenim medijima.

SANA korisnicima pruža alate za odabir grupe korisnika botneta sa kojima će reagovati pozitivno ili negativno koristeći jedan od unapred definisanih modela reagovanja.

„Grupe su automatski generisani skupovi naloga kreiranih od strane sistema koji su organizovani prema platformi i zemlji“, objasnio je Nisos.

Ono što nije jasno je da li je alat ikada korišćen u napadima u stvarnom svetu, bilo od strane FSB-a ili na neki drugi način.

Izdvojeno

„Putevi Srbije“ upozoravaju na lažne SMS poruke o neplaćenoj putarini i prekoračenju brzine

Javno preduzeće „Putevi Srbije“ ponovo je upozorilo građane na zlonamerne SMS poruke koje se šalju u njihovo ime, a u kojima se tvrdi d... Dalje

Google Chrome prelazi na dvonedeljni ciklus izdanja

Google je najavio da će Chrome preći sa četvoronedeljnog na dvonedeljni ciklus objavljivanja, što znači da će nove funkcije, ispravke grešaka i... Dalje

Lažni Zoom i Google Meet linkovi instaliraju softver za nadzor na Windows računarima

Istraživači iz kompanije Malwarebytes upozoravaju na fišing kampanju koja koristi Zoom i Google Meet sastanke kako bi korisnike navela da instalira... Dalje

Napadi podržani veštačkom inteligencijom gotovo udvostručeni u 2025.

Broj sajber napada u kojima su napadači koristili veštačku inteligenciju gotovo se udvostručio tokom 2025. godine, navodi se u najnovijem izvešta... Dalje

Microsoft potvrdio da je Copilot zbog greške obrađivao poverljive mejlove

Microsoft je potvrdio da je softverska greška u Microsoft 365 Copilot Chat omogućila AI asistentu da sumira poverljive mejlove, čak i kada su bile ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a