Porast ranjivosti Adobe proizvoda

Vesti, 28.04.2010, 00:26 AM

Nije tajna da su Adobe Reader i Acrobat primarna meta napadača tokom poslednjih godinu dana, ali tek novo istraživanje pokazuje koliko je dramatičan porast broja visokorizičnih ranjivosti identifikovano u Adobe proizvodima u poslednje vreme.

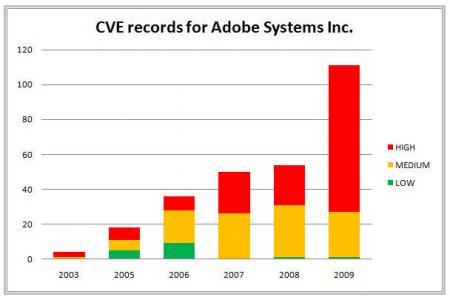

Istraživači iz McAfee bavili su se obimom ozbiljnih ranjivosti koje su ušle u Bazu najčešćih ranjivosti (Common Vulnerabilities and Exposure database) tokom poslednjih nekoliko godina i došli su do zaključka da se beleži veliki porast u periodu od 2008. do 2009. godine, a takav obrazac se nastavlja i tokom prvih nekoliko meseci ove godine. Tokom 2008. godine bilo je blizu 60 Adobe ranjivosti u CVE bazi. Broj je udvostručen 2009. godine na skoro 120 propusta. Do sada, ako govorimo o 2010. godini, beleži se 24 ranjivosti koje se pripisuju Adobe-u.

Danas postoji mnoštvo štetnih programa koji mogu da pokrenu izmenjeni PDF fajl. Sa manje od 2% štetnog softvera direktno povezanog sa exploit-ima tokom 2007. i 2008. godine, broj je dostigao 17% 2009. godine i čak 28% u prvom kvartalu tekuće godine. Za Adobe Reader, 2010. godina se čini godinom opasnog življenja.

Adobe proizvodi su među najrasprostranjenijim softverom u svetu, tako da bezbednost proizvoda kao što su Reader, Acrobat i Flash mnogo više pogađa korisnike nego problemi u Windows-u, Internet Explorer-u ili bilo kom drugom softveru. Adobe se već izvesno vreme nalazi pod lupom stručne javnosti koja se bavi pitanjima bezbednosti softvera, a sa posebnom pažnjom iščekuju se zakrpe i ažuriranja.

U vezi sa tim, pojavio se novi generički sistem za otkrivanje štetnog koda u PDF. Poznat pod nazivom Joedoc, to je sistem koji omogućava korisnicima upload sumnjivog PDF-a, a zatim Joedoc testira i šalje rezultate tog testiranja korisniku. Ovaj Exploit-detektor sistem radi sa otvorenim dokumentima unutar virtual machine sandbox, zatim prati izvršnu putanju koda u dokumentu.

Kako bi se ustanovilo da li je dokument štetan ili ne EP-ovi (execution path ) su izvlače iz odgovarajuće izvršne trase i upoređuju sa grupom ispravnih Ep-ova. Ako je broj novih EP-ova veći od prethodno određene granice, Joedoc identifikuje dokument kao štetan.

Joedoc otrkiva explot-e proverom da li je novi kod izvršan (npr. shellcode) i da li se dati kod izvršava drugačije (npr. return-to-libc ).

Ovo je slično načinu na koji anti-malware istraživači analiziraju nove uzorke, a napravljen je tako da „ulovi“ uglavnom dobro poznate karakteristike exploit-a.

„Joedoc ima problem sa exploit-ima koji zahtevaju posebne okidače (npr. klik mišem na pdf) da bi bili izvršeni. Sledeći problem su nepouzdani explot-i. Ukoliko exploit ne radi na virtual machine, u tom slučaju Joedoc neće otkiti ništa,“ objašnjava se u dokumnetu.

Izvor:

http://threatpost.com/en_us/blogs/adobe-vulnerabilities-continue-rise-042710

Izdvojeno

Google Chrome prelazi na dvonedeljni ciklus izdanja

Google je najavio da će Chrome preći sa četvoronedeljnog na dvonedeljni ciklus objavljivanja, što znači da će nove funkcije, ispravke grešaka i... Dalje

Lažni Zoom i Google Meet linkovi instaliraju softver za nadzor na Windows računarima

Istraživači iz kompanije Malwarebytes upozoravaju na fišing kampanju koja koristi Zoom i Google Meet sastanke kako bi korisnike navela da instalira... Dalje

Napadi podržani veštačkom inteligencijom gotovo udvostručeni u 2025.

Broj sajber napada u kojima su napadači koristili veštačku inteligenciju gotovo se udvostručio tokom 2025. godine, navodi se u najnovijem izvešta... Dalje

Microsoft potvrdio da je Copilot zbog greške obrađivao poverljive mejlove

Microsoft je potvrdio da je softverska greška u Microsoft 365 Copilot Chat omogućila AI asistentu da sumira poverljive mejlove, čak i kada su bile ... Dalje

Facebook oglasi šire lažno Windows 11 ažuriranje

Istraživači iz kompanije Malwarebytes upozoravaju da sajber-kriminalci koriste plaćene Facebook oglase koji imitiraju Microsoft promocije za Window... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a