Backdoor trojanac Regin godinama korišćen za sajber špijunažu

Opisi virusa, 23.11.2014, 21:13 PM

Stručnjaci kompanije Symantec otkrili su špijunski alat nazvan Regin koji je korišćen za sistematsku sajber špijunažu protiv brojnih ciljeva širom sveta, među kojima su bili vlade, kompanije, istraživači i pojedinci.

Backdoor trojanac Regin je kompleksan malver čija struktura pokazuje stepen tehničke osposobljenosti koja se retko viđa. Prilagodljiv i opremljen širokim spektrom mogućnosti u zavisnosti od cilja, malver onima koji ga kontrolišu pruža velike mogućnost za dugotrajnu špijunažu.

Stručnjaci Symanteca veruju da je Regin razvijan mesecima, ako ne i godinama i da malver ima neke sličnosti sa ranije otkrivenim malverima koji su nastali pod pokroviteljstvom država, pre svega sa špijunskim malverima Flame i Duqu, ali i sa čuvenim Stuxnetom, kompjuterskim crvom koji je nastao sa ciljem da se uništi iranski nuklearni program.

Regin ima desetine modula koji omogućavajući napadačima da prilagođavaju malver pojedinačnim ciljevima.

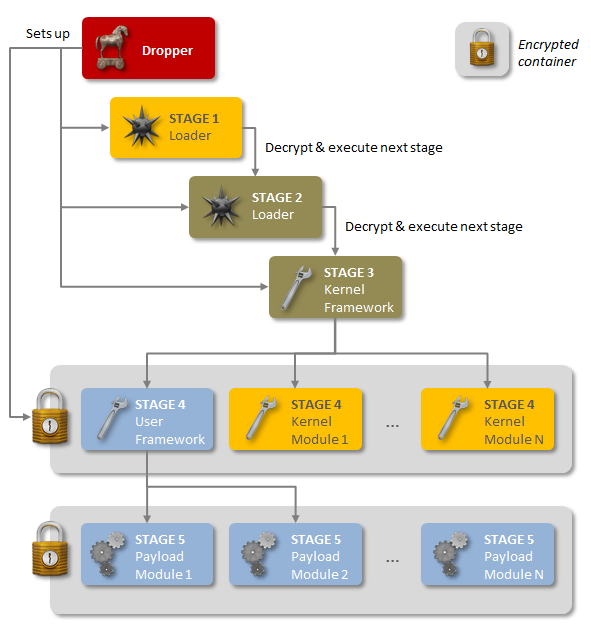

Da bi bio neprimetan, malver prolazi kroz pet faza, od kojih je svaka, sem prve, kriptovana. Prva faza pokreće domino efekat dešifrovanja i učitavanja svake sledeće faze. Svaka faza pruža malo informacija, i samo ako se analiziraju svih pet faza moguće je razumeti pretnju.

Infekcije malverom Regin su u periodu između 2008. i 2011. uočene u različitim organcizacijama, posle čega je malver iznenada povučen. Nova verzija malvera pojavila se 2013., a njeni ciljevi bili su privatne kompanije, državne institucije i istraživačke ustanove. Skoro polovina žrtava malvera su pojedinci i male firme.

Infekcije ovim malverom su u geografskom smislu veoma rasute, a malver je pronađen u Rusiji, Saudijskoj Arabiji, Meksiku, Irskoj, Indiji, Avganistanu, Iranu, Belgiji, Austriji i Pakistanu.

Kako je dolazilo do infekcija za sada nije poznato. U Symantecu veruju da su neke žrtve bile namamljene da posete lažne verzije poznatih web sajtova, tako da se malver možda instalirao preko browsera ili iskorišćavanjem ranjivosti programa. U jednom slučaju su log fajlovi pokazali da je Regin došao preko Yahoo! Instant Messengera, zahvaljujući jednom exploitu.

Regin raspolaže brojnim mogućnostima. On omogućava napadačima daljinski pristup zaraženom računaru, snimanje ekrana, preuzimanje kontrole nad mišem, krađu lozinki, nadzor nad mrežnim saobraćajem i oporavak obrisanih fajlova.

Autori malvera su uložili značajne napore da Regin ostane neprimetan što ukazuje da je on mogao biti korišćen u špijunskim operacijama koje su mogle da traju godinama. Čak i ako bi se otkrilo prisustvo malvera, bilo bi veoma teško razumeti šta on radi. U Symantecu su mogli da analiziraju malver tek nakon što su dešifrovali sve uzorke do kojih su došli istraživači. Opis pretnje u Symantecovoj bazi pretnji u kojoj se Regin nalazi pod imenom Backdoor.Trojan.GR, ukazuje da je malver detektovan i dodat bazi 12. decembra prošle godine. U kompaniji verovatno tada nisu znali o kakvoj pretnji reč, da bi tek nedavna retrospektivna analiza otkrila pravu prirodu malvera i kako se on koristio prethodnih godina.

Regin je veoma kompleksna pretnja koja je korišćena za sistematsko prikupljanje informacija. Razvoj i funkcionisanje ovog malvera zahtevaju značajno ulaganje vremena i sredstava, što ukazuje da bi iza ovog malvera mogla biti neka država. Njegov dizajn ga čini veoma podesnim za dugotrajne špijunske operacije protiv odabranih ciljeva.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a