CryptoDefence, malver ''sa greškom'', zarađuje 34000 dolara mesečno od ucenjivanja korisnika

Opisi virusa, 02.04.2014, 11:17 AM

Ransomware CryptoDefence se pojavio krajem februara ove godine i od tada su Symantecovi proizvodi blokirali više od 11000 pokušaja infekcije ovim malverom.

CryptoDefence, čiji su autori bili inspirisani uspehom ransomwarea CryptoLocker koji je tokom poslednja tri meseca prošle godine zarazio više od 250000 računara, prema procenama stručnjaka Symanteca za samo mesec dana zaradi više od 34000 dolara.

Infekcije ovim malverom otkrivene su u više od 100 zemalja širom sveta, a najveći broj infekcija je zabeležen u SAD, Velikoj Britaniji, Kanadi, Australiji, Japanu, Indiji, Italiji i Holandiji.

CryptoDefence je sofisticirani malver koji koristi brojne tehnike koje su se pokazale delotvornim pošto su ih već primenjivali autori drugih, starijih malvera ove vrste.

Kao i svi ransomwarei, i CryptoDefence šifruje većinu fajlova na zaraženim računarima, zahtevajući od korisnika da plati otkup kako bi ponovo mogao da koristi svoje fajlove. Malver koristi Tor da bi obezbedio anonimnost onima koji ga kontrolišu, a iz istog razloga otkup za "zarobljene" fajlove se plaća Bitcoinima.

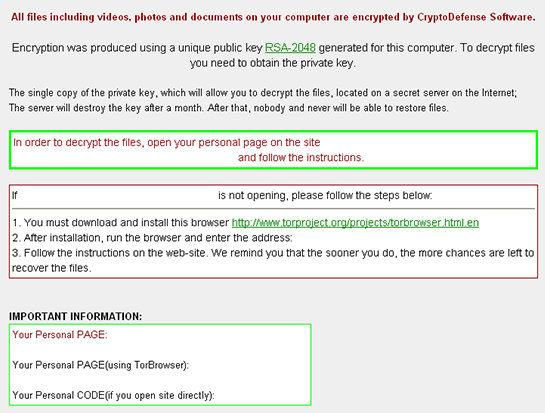

Da bi bili sigurni da šifrovani fajlovi ne mogu biti dešifrovani bez plaćanja otkupa, kriminalci koriste jaku RSA 2048 enkripciju.

Žrtva je izložena pritisku i pretnjama da će cena otkupa da raste ukoliko se ne plati u naznačenom vremenskom roku.

CryptoDefence se širi putem spam emailova sa skeniranim dokumentom.

Kada se pokrene, CryptoDefence se povezuje sa četiri domena kojima šalje osnovne informacije o zaraženom računaru. Fajlovi na računaru se šifruju a privatni ključ se šalje serveru, kao i snimak radne površine kompromitovanog računara.

Kada se završi šifrovanje fajlova, CryptoDefence dodaje zahtev za otkup sa instrukcijama kako dešifrovati fajlove svakom folderu u kome se nalaze šifrovani fajlovi.

Autori malvera traže od korisnika da plati 500 dolara u digitalnoj valuti, Bitcoinu, upozoravajući ga da će ukoliko ne plati do naznačenog roka, taj iznos biti udvostručen pa će onda morati da plati 1000 dolara. Rok za plaćanje koji je ostavljen korisniku je četiri dana.

Na sreću korisnika računara zaraženih ovim malverom, autori malvera su napravili grešku jer su prevideli važan detalj tako da ključ za dešifrovanje fajlova ostaje na zaraženom računaru i pošto se pošalje serveru napadača.

CryptoDefence koristi jaku RSA 2048 enkripciju. To znači da kada se fajlovi šifruju, bez pristupa privatnom ključu žrtva neće biti u mogućnosti da dešifruje fajlove, objašnjavaju u Symantecu. U slučaju već pomenutog CryptoLockera, privatni ključ je mogao da se nađe samo na serverima koje su kontrolisali napadači. U slučaju CryptoDefence malvera, fajlovi se šifruju sa RSA-2048 ključem koji se generiše na računaru korisnika, uz pomoć Microsoftove kriptografske infrastrukture i Windows API. Ključ se potom šalje serveru napadača. Međutim, orišćenjem ove metode napadači dobijaju ključ za dešifrovanje, ali on takođe ostaje i na zaraženom računaru na sledećoj lokaciji: %UserProfile%\Application Data\Microsoft\Crypto\RSA.

“Zbog loše implementacije kriptografske funkionalnosti, napadači su bukvalno ostavili ključ za bekstvo svojim taocima”, zaključuju u Symantecu.

Više detalja o ransomwareu CryptoDefence možete naći na blogu kompanije Symantec.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a