Kriminalci koriste novi downloader Upatre za širenje malvera Gameover Zeus

Opisi virusa, 10.10.2013, 08:52 AM

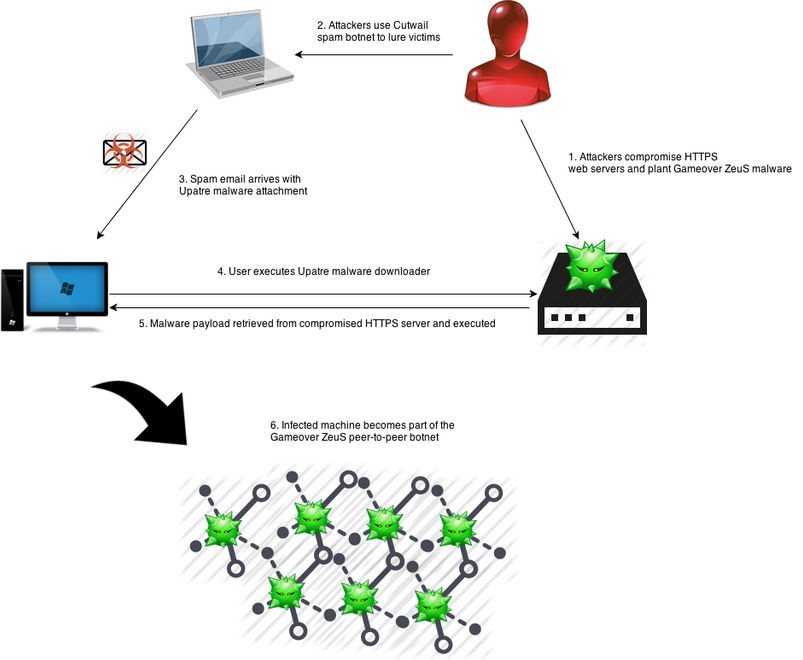

Stručnjaci Dell SecureWorks otkrili su novi metod širenja Trojanca Gameover, P2P (peer-to-peer) verzije poznatog bankarskog Trojanca Zeus. U avgustu je istraživački tim kompanije otkrio da operateri bot mreže pored downloader-a Pony Loader, za distribuciju Trojanca Gameover koriste još jedan takav maliciozni program nazvan Upatre.

Upatre je downloader, mali i veoma jednostavni fajl sa kojim se žrtve susreću u spam emailovima i koji preuzima payload Gameover Trojanca sa zaraženih web sajtova.

Umesto da dobija instrukcije sa servera za komandu i kontrolu koji kontrolišu napadači, Upatre downloader koristi šifrovanu SSL vezu za preuzimanje malvera direktno sa kompromitovanih web servera.

Za masovno slanje spam emailova se koristi ozloglašena bot mreža Cutwail, a emailovi izgledaju kao zvanična obaveštenja banaka ili vladinih agencija. Spam emailovima se šire oba downloader-a - Pony Loader i Upatre. Lažna obaveštenja treba da prevare korisnike i nateraju ih da otvore priloge koji su obično u ZIP formatu i u kojima su sakriveni downloader-i.

Kada se pokrene, Upatre se kopira u privremenom folderu i pokreće privremenu kopiju, nakon čega se originalni izvršni fajl briše, a downloader se povezuje sa kodiranim URL-om odakle preuzima payload. Malver se takođe preuzima u privremenom folderu i pokreće. Kada se taj proces okonča, downloader se isključuje.

Gameover poseduje mnoge od standardnih funkcionalnosti Trojanca Zeus, kao što je beleženje aktivnosti korisnika na tastaturi (onoga što se ukucava), krađa podataka za prijavljivanje na online bankovne naloge, ali i mogućnost pokretanja DDoS napada na finansijske institucije.

Dell SecureWorks je objavio i listu od dvadesetak web sajtova koji su kompromitovani i na kojima se nalazi Gameover.

Kriminalci koji stoje iza Gameover Zeus Trojanca stalno menjaju svoje taktike i tehnike. Ova poslednja promena, uvođenje u igru novog downloader-a Upatre koji koristi SSL enkripciju, je motivisana nastojanjem operatera da otežaju detekciju downloader-a koristeći kompromitovane web sajtove i SSL. Činjenica da se za privlačenje novih žrtava već dugo koristi spam bot mreža Cutwail ukazuje na to da su ove kampanje i dalje uspešne.

Više tehničkih detalja možete naći na blogu Dell SecureWorks.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a