Nova verzija ransomware GPCode ponovo ucenjuje korisnike

Opisi virusa, 29.03.2011, 10:11 AM

Istraživači su otkrili novu verziju veoma virulentnog ransomware programa GPCode koji inficira kompjutere korisnika i potom šifrira podatke sa hard diskova. Nova verzija programa koristi ACE enkripciju a od korisnika se zahteva plaćanje preko Ukash servisa u zamenu za ključ kojim će dešifrovati i povratiti podatke sa hard diska.

O prethodnoj verziji GPCode pisali smo u oktobru 2010. godine, a nova verzija GPCode je primećena prošle nedelje a istraživači Kaspersky Laboratorije su uočili da su njeni autori, u odnosu na staru verziju, napravili neke značajne modifikacije koda.

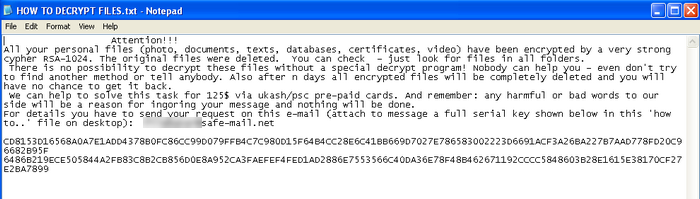

Poruka o otkupu u formi .txt fajla sadrži drugu email adresu na koju žrtva treba da pošalje zahtev za serijskim ključem kako bi dobila kod potreban za dešifrovanje fajlova. Napadači su povećali i cenu otkupa fajlova na 125 dolara, sa ranijih 120 dolara, i promenili način plaćanja pa sad zahtevaju da se to obavlja putem Ukash ili psc pripejd kartica.

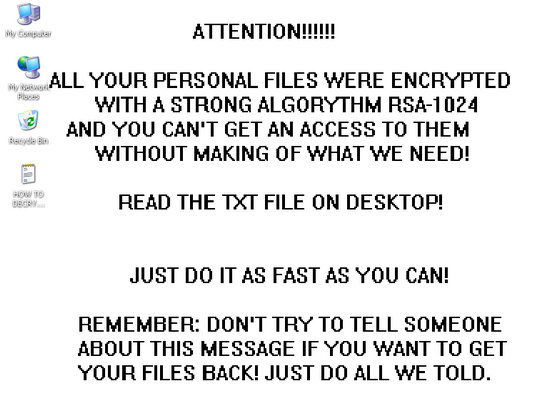

Infekcija GPCode zlonamernim programom odvija se putem drive-by download napada (vidi u Rečniku: drive-by download) sa zaraženih veb sajtova, a kada je zlonamerni program preuzet i pokrenut, on kreće u potragu za fajlovima koje će šifrirati. Kada enkripcija fajlova otpočne, korisniku preostaje ili da plati napadačima traženu sumu novca ili da pokuša, a taj će se pokušaj sasvim izvesno završiti neuspehom, da sam povrati fajlove sa hard diska.

Stručnjaci savetuju korisnicima koji se susretnu sa ovakvom porukom o otkupu fajlova da isključe kompjuter što je pre moguće a idealno bi bilo da to urade odmah po pojavljivanju poruke o otkupu na desktopu računara. Nemojte oklevati nego isključite svoj računar odmah, ako vam je tako brže možete izvući i kabl iz napajanja na svom računaru jer vam to može sačuvati značajan broj vrednih podataka.

Ovo je važno uraditi što je moguće brže zbog toga što je tako veća verovatnoća da će fajlovi ostati netaknuti. Enkriptovani fajlovi ne mogu biti povraćeni u prvobitno stanje jer je primenjena enkripcija izuzetno jaka, kažu stručnjaci.

Kada je kompjuter isključen, jedino što vam preostaje je da isključite hard disk i da ga na drugom računaru instalirate kao “slave”, kako biste sprečili da proces enkripcije bude ponovo započet.

Najbolje rešenje za ovakav problem, ali i i uopšteno, je da pravite backup fajlova na regularnoj bazi, kako biste bili u prilici da ih povratite kad god je to potrebno. Više o tome kako da napravite backup fajlova možete saznati na našem sajtu ovde.

Izdvojeno

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Novi trojanac ChrimeraWire: lažni korisnici, pravi klikovi i SEO prevara

Istraživači kompanije Doctor Web otkrili su novi malver nazvan ChrimeraWire, trojanca koji služi za manipulaciju rangiranjem u pretraživačima tak... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a