Novi ransomware DeriaLock zaključava računare ali ne šifruje fajlove

Opisi virusa, 26.12.2016, 11:30 AM

Analitičar malvera u kompaniji G Data Karsten Han otkrio je novu familiju malvera nazavnu DeriaLock koji zaključava ekran inficiranih računara a od žrtava traži da plate 30 dolara.

Ransomwarei se uglavnom mogu svrstati u dve grupe. U prvoj su oni koji zaključavaju ekran, ne diraju fajlove ali sprečavaju žrtve da pristupe fajlovima na računaru. Drugoj grupi pripadaju kripto-ransomwarei koji dozvoljavaju žrtvama da koriste inficirani računar ali šifruju fajlove na računaru čineći ih neupotrebljivim.

DeriaLock pripada prvoj grupi ransomwarea koji zaključavaju ekran i sprečavaju korisnike da pristupe programima i fajlovima.

Han je primetio novi ransomware na VirusTotalu gde ga je postavio anonimni korisnik. Nema informacija o tome kako se DeriaLock širi.

Kada se pokrene DeriaLock će uzeti ime računara i generisati MD5 hash. Pošto autori malvera često slučajno zaraze svoje računare, izvorni kod DeriaLocka uključuje i hardkodovani MD5 hash.

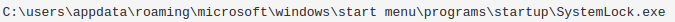

DeriaLock kontaktira svoj komando-kontrolni server i preuzima svoju najnoviju verziju koju čuva u:

DeriaLock će pokrenuti ovaj fajl, koji prolazi kroz provere i zatim zaključava ekran prikazujući prozor preko celog ekrana sa obaveštenjem o otkupnini.

U ovom prozoru su dva dugmeta - ako se klikne na njih obaveštenje o otkupnini se prevodi na nemački i španski. Međitim, radi samo dugme za prevod na nemački. Prema rečima Karstena Hana, u kodu ransomwarea uopšte nema španskih reči pa je to objašnjenje zašto španski prevod ne funkcioniše.

Obaveštenje na engleskom, kao i ono na španskom, ima puno pravopisnih grešaka.

Da bi sprečio korisnike da zatvore prozor sa obaveštenjem, DeriaLock traži i zaustavlja nit procesa: taskmgr, procexp, procexp64, procexp32, skype, chrome, steam, MicrosoftEdge, regedit, msconfig, utilman, cmd, explorer, certmgr, control, cscript.

Ako žrtva pokuša da zatvori prozor pritiskom na tastere ALT i F4, pojaviće se prozor u kome piše: "Mislim da je to loša odluka. Dobar pokušaj drugar."

Ako žrtva hoće da plati otkupninu mora da kontaktira autora ransomwarea preko Skypea i uplati mu 30 dolara. Način plaćanja je u ovom trenutku je nepoznat.

Autor ransomwarea će uzeti HWID (hardware ID) koji je ranije generisani MD5 hash i postaviti na server u obliku tekstualnog fajla: http://server-address/[full_MD5_hash].txt.

Sadržaj ovog fajla je kod za otključavanje računara koji je inficiran ransomwareom DeriaLock. Kada računar kontaktira server, biće provereno da li je žrtva platila, i ako jeste kod će biti preuzet a računar otključan.

Serveri DeriaLocka su trenutno aktivni, što znači da se ransomware još uvek širi.

Han je otkrio da DeriaLock proverava da li na serveru ima fajla čiji je naziv unlock-everybody.txt. To je verovatno način za otključavanje svih inficiranih računara odjednom.

Ovaj fajl sadrži vrednost "0", što znači da ako autor malvera promeni tu vrednost na "1", svi inficirani računari mogli bi da budu otključani.

Dobra vest je da DeriaLock zahteva instalirani .NET Framework 4.5, što znači da ne radi na računarima sa Windows XP.

Izdvojeno

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Novi trojanac ChrimeraWire: lažni korisnici, pravi klikovi i SEO prevara

Istraživači kompanije Doctor Web otkrili su novi malver nazvan ChrimeraWire, trojanca koji služi za manipulaciju rangiranjem u pretraživačima tak... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a