Posle desetomesečne pauze malver Emotet se vratio i sada krade informacije o kreditnim karticama iz Chromea

Opisi virusa, 10.06.2022, 10:00 AM

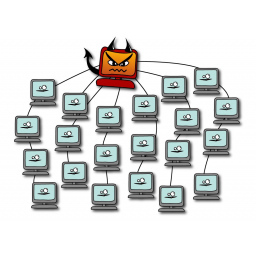

Botnet Emotet sada pokušava da zarazi potencijalne žrtve modulom za krađu kreditnih kartica dizajniranim da prikupi informacije o kreditnim karticama sačuvane u Google Chrome veb pregledaču.

Ukradene podatke o kreditnoj kartici, ime i prezime vlasnika kartice, mesec i godinu važenja, broj kartice, malver šalje na servere za komandu i kontrolu (C2).

Novi modul koga su istraživači bezbednosti iz kompanije Proofpoint primetili 6. juna, isključivo cilja Chrome.

Ovaj zaokret dolazi nakon desetomesečne pauze pošto je početkom prošle godine, nakon zajedničke akcije Europola, FBI, britanske Nacionalne agencije za borbu protiv kriminala, holandske, nemačke, francuske, litvanske, kanadske i ukrajinske policije, najopasniji i najuspešniji botnet na svetu ostao bez infrastrukture koja ga je kontrolisala. Nemačka policija iskoristila je infrastrukturu Emoteta da bi na zaražene računare postavila modul koji je 25. aprila prošle godine automatski deinstalirao malver sa uređaja.

Botnet se vratio u novembru 2021. koristeći postojeću infrastrukturu TrickBota. Tada su istraživačka grupa Emotet Cryptolaemus, kompanija za računarsku bezbednost GData i firma za sajber bezbednost Advanced Intel otkrili da se malver TrickBot koristi za učitavanje Emoteta.

Od aprila ove godine Emotet je ponovo najpopularniji malver, a slede ga Formbook i Agent Tesla. Operateri Emoteta počeli su da testiraju nove metode isporuke malvera koristeći OneDrive URL-ove i PowerShell u .LNK prilozima, udaljavajući se od Microsoft Office makroa koji su od početka aprila 2022. godine podrazumevano onemogućeni.

Porast aktivnosti Emoteta pratio je porast fišing imejlova sa 3000 u februaru na oko 30.000 u martu, koji su bili upućeni na adrese organizacija u različitim zemljama kao deo masovne spam kampanje.

Emotet je bankarski trojanac koji se pojavio 2014. godine da bi kasnije evoluirao i postao jedan od najmoćnijih malvera. Emotet je koristila grupa TA542 (Mummy Spider) da bi kompromitovane uređaje u drugoj fazi zarazila drugim malverima kao što su Qbot i Trickbot. On omogućava napadačima da kradu korisničke podatke, vrše izviđanje na hakovanim mrežama i kreću se bočno do ranjivih uređaja. Napadi TA542 obično su dovodili do potpunog kompromitovanja mreže i infekcije svih zaraženih sistema ransomwareom. Qbot ih je inficirao ransomwareom ProLock ili Egregor a TrickBot ransomwareima Ryuk i Conti.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a