Povratak Emoteta: Bot mreža sada ima više od 130.000 zaraženih računara

Opisi virusa, 11.03.2022, 08:00 AM

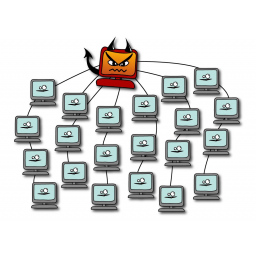

Botnet Emotet, koji se nakon desetomesečne pauze vratio u novembru prošle godine, ponovo pokazuje znake kontinuiranog rasta, tako da sada ima 130.000 zaraženih uređaja u 179 zemalja.

Pre međunarodne policijske operacije „Ladybird“ usmerene protiv Emoteta, koja je izvedena krajem januara 2021. godine, i kojom je preuzeta kontrola i demontirana infrastruktura botneta, malver je uspeo da zarazi najmanje 1,6 miliona uređaja širom sveta, i tako postao popularni kanal za sajber kriminalce da instaliraju druge vrste malvera, kao što su bankarski trojanci ili ransomware, na kompromitovane sisteme.

„Najopasniji malver na svetu“, kako ga je opisao Europol, je radio tako što je slao ogroman broj imejlova korisnicima širom sveta kako bi zarazio uređaje onih koji bi otvorili imejl. Emotet je smatran najopasnijim zbog njegove sposobnosti da funkcioniše kao “otvarač vrata” za druge sajber kriminalce i malvere, i kao prekursor mnogih krađa podataka i napada ransomwarea.

Zaraženi sistemi su omogućavali Emotetu da preuzme i instalira dodatne malvere. Tokom protekle tri do četiri godine, Emotet je funkcionisao kao servis koji su koristile razne kriminalne grupe, kao što su ransomware bande i grupe koje rade sa Point-of-Sale malverima.

Sve ovo je prestalo u januaru prošle godine kada je Emotet banda izgubila pristup serverima koji su kontrolisali ogromnu mrežu zaraženih uređaja.

Malver se zvanično ponovo pojavio u novembru 2021. koristeći TrickBot kao sredstvo za infekciju. Međutim, krajem februaru je banda koja stoji iza TrickBota isključila infrastrukturu za napade nakon što je nekoliko ključnih članova grupe ušlo u kartel ransomwarea Conti.

Navodno je Emotetovo vaskrsnuće orkestrirala sama banda Conti što je bio pokušaj promene taktike zbog pojačane kontrole policije nad distribucijom malvera TrickBot.

Black Lotus Labs koji je pratio dešavanja u vezi Emoteta, je primetio da „agregacija botova nije počela ozbiljno do januara“.

Emotetova infrastruktura uključuje skoro 200 servera za komandu i kontrolu (C2), pri čemu se većina domena nalazi u SAD, Nemačkoj, Francuskoj, Brazilu, Tajlandu, Singapuru, Indoneziji, Kanadi, Velikoj Britaniji i Indiji.

Zaraženi botovi su u velikoj meri koncentrisani u Aziji, uglavnom u Japanu, Indiji, Indoneziji i na Tajlandu, a zatim u Južnoj Africi, Meksiku, SAD, Kini, Brazilu i Italiji. Za istraživače ovo nije iznenađujuće s obzirom na prevagu ranjivih ili zastarelih Windows računara u ovim regionima.

„Rast i distribucija botova je važan pokazatelj Emotetovog napretka u obnavljanju svoje nekada velike infrastrukture“, zaključak je istraživača Black Lotus Labsa.

Izdvojeno

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Novi trojanac ChrimeraWire: lažni korisnici, pravi klikovi i SEO prevara

Istraživači kompanije Doctor Web otkrili su novi malver nazvan ChrimeraWire, trojanca koji služi za manipulaciju rangiranjem u pretraživačima tak... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a