Ransomware Dharma koristi legitimini antivirusni alat da žrtve ne primete šifrovanje fajlova

Opisi virusa, 10.05.2019, 10:00 AM

Novi Dharma ransomware koristi instalaciju programa ESET AV Remover da bi sakrio od žrtava ono što se dešava u pozadini - šifrovanje njihovih fajlova.

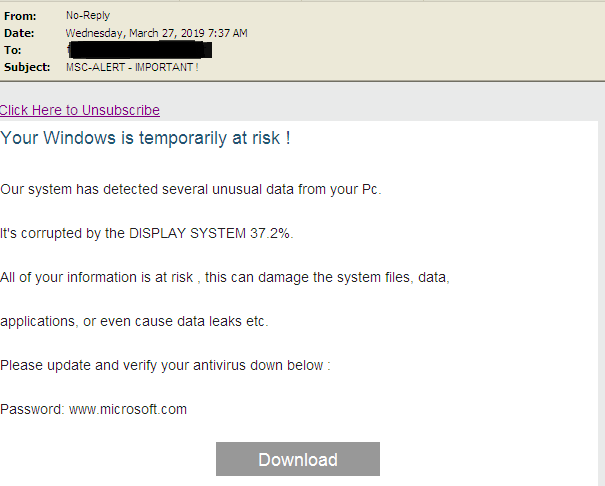

Napadači isporučuju ransomware na računare svojih ciljeva pomoću spam emailova. Ove email poruke podstiču žrtve da preuzmu fajl klikom na link za preuzimanje. Kada kliknu na link za preuzimanje, od žrtava se traži lozinka koja se nalazi u emailu.

Žrtve na taj način preuzimaju Dharma dropper, koji je upakovan u arhivu zaštićenu lozinkom nazvanu Defender.exe, hostovanu na hakovanom serveru.

ESET AV Remover instaler će automatski biti pokrenut nakon otvaranja arhive, privlačeći pažnju žrtve dok Dharma ransomware šifruje sadržaj hard diska u pozadini. Šifrovanim fajlovima dodaje se ETH ekstenzija.

Email adresa preko koje žrtve mogu kontaktirati napadače je [email protected].

Istraživači kompanije Trend Micro koji su analizirali ransomware kažu da će on šifrovati fajlove čak i ako se instalacija alata ne pokrene, i da se ESET-ov alat može instalirati čak i ako se ransomware ne pokrene. Čini se da je proces instalacije uključen samo da bi bi usmerio pažnju korisnika na drugu stranu, da ne primete da se u pozadini dešava nešto loše sa njihovim fajlovima.

ESET AV Remover je legitiman softver koji je potpisan validnim ESET digitalnim potpisom 22. juna 2017.

Iz ESET-a kažu da je ovo dobro poznata praksa da se malver isporučuje u paketu sa legitimnim aplikacijama. “U konkretnom slučaju, korišćen je zvanični i nemodifikovani ESET AV Remover. Međutim, na ovaj način se može koristiti bilo koja druga aplikacija.”

"U konkretnom slučaju koji je opisao Trend Micro, ransomware se pokreće odmah nakon naše aplikacije za uklanjanje, ali Remover ima dijalog i čeka interakciju korisnika, tako da nema šanse da uklonite bilo koje antivirusno rešenje pre nego što se u potpunosti pokrene ransomware", kažu iz ESET-a.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a