Ransomware GarrantyDecrypt se pretvara da štiti vaše fajlove

Opisi virusa, 05.03.2019, 11:00 AM

Pojavila se najnovija verzija ransomwarea GarrantyDecrypt, ransomwarea koga je otkrio istraživač Majkl Gilespi u oktobru 2018. godine. Iako nikada nije imao distribuciju velikih razmera kao drugi ransomwarei, on je ipak uspevao da opstane i da nađe put do žrtava.

Sa najnovijom verzijom ransomwarea koju je Gilespi otkrio u februaru, njegovi autori pokušali su sa novom taktikom - pretvaraju se da su stručni tim firme Proton Technologies, koja stoji iza ProtonMaila i ProtonVPN-a.

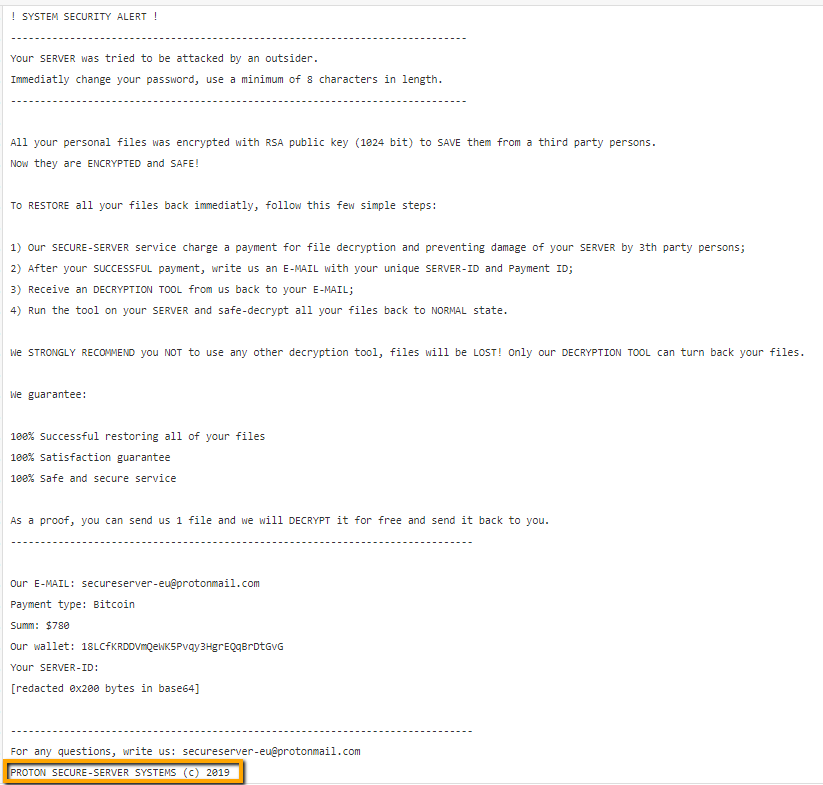

U poruci o otkupu, pod nazivom SECURITY-ISSUE-INFO.txt, autori malvera navode da je žrtva bila napadnuta, a Protonova SECURE-SERVER usluga je šifrovala podatke kako bi je zaštitila tokom napada.

Autori malvera su čak otišli toliko daleko da su stavili “PROTON SECURE-SERVER SYSTEMS (c) 2019” izjavu o autorskim pravima na dnu poruke da bi se poruka učinila legitimnijom.

U poruci o otkupu se kaže da Protonova usluga SECURE-SERVER naplaćuje naknadu od 780 dolara za osiguranje fajlova tokom napada i da žrtva mora platiti naknadu za dešifrovanje svojih fajlova.

Iako većina ljudi verovatno ne bi nasela na ovo, važno je reći da ovo nije email Protona, Proton ne šifruje podatke, već ransomware.

Nažalost, ne postoji način da se dešifruju podaci koje je šifrovao ovaj ransomware, tako da ako ste zaraženi GarrantyDecryptom morate kopirati šifrovane podatke i kopiju poruke za otkup na sigurno mesto i sačekati da se pojavi rešenje u budućnosti ili pokušajte da vratite fajlove iz rezervne kopije ako je imate.

Da biste se zaštitili od ransomwarea, važno je da imate rezervnu kopiju podataka koju možete iskoristiti u situacijama kao što je napad ransomwarea. Ne otvarajte priloge u emailovima ako ne znate ko ih je poslao. Ne otvarajte ih dok ne potvrdite da ih je osoba koja je navodno poslala email zaista poslala. Ažurirajte Windows čim se objave ažuriranja. Ažurirajte redovno sve programe, posebno Java, Flash i Adobe Reader. Starije verzije programa imaju sigurnosne propuste koje često koriste autori malvera. Zato je važno da ih ažurirate. Ako još uvek niste, instalirajte pouzdani antivirusni softver. Koristite jake lozinke i nikada ne koristite istu lozinku na različitim sajtovima.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a