TDL4 Rootkit zaobilazi Windows-ovu zaštitnu sertifikaciju koda

Opisi virusa, 18.11.2010, 01:41 AM

U novijim verzijama Windows-a, posebno u Vista i Windows 7, Microsoft je predstavio brojne nove zaštitne funkcije dizajnirane da spreče pokretanje malicioznog koda. Međutim, napadači i dalje iznalaze nove načine da zaobiđu ove zaštitne funkcije, a poslednji primer je rootkit (vidi u Rečniku: rootkit) koji zaobilazi Windows-ovu zaštitnu sertifikaciju drajvera.

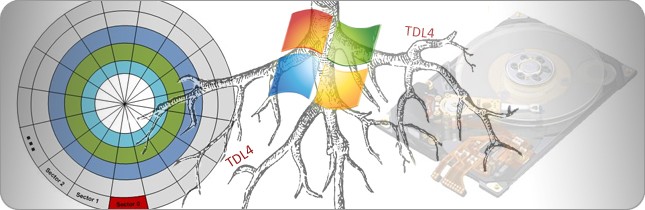

Reč je o TDL4 rootkit-u, poslednjoj verziji starijeg rootkit-a poznatog pod nazivima TDSS i Alureon. TDSS je bio uzročnik ozbiljnih problema korisnika tokom više od dve godine, a radi se o primerku naročito štetnog tipa rootkit-a koji inficira master boot record (MBR) na računaru. Ova vrsta malicioznog programa se često naziva i bootkit a njegovo uklanjanje sa računara onda kada se otkrije može biti veoma teško. Starije verzije TDSS--TDL1, TDL2 i TDL3-- sad detektuje većina antivirusnih programa, ali je TDL4 ovoga trenutka veliki problem.

TDL4 ima specifičnu funkciju koja je dizajnirana da bi se zaobišla zaštita u Windows 7 i Windows Vista koja zahteva učitavanje koda na nivou kernela. Sertifikovanje koda u kernel modu se uglavnom primenjuje na 64-bitnim računarima.

“Počev od Windows Vista, sertifikacija koda u kernel modu je implementirana komponentom nazvanom Code Integrity. Code Integrity je funkcija koja poboljšava bezbednost operativnog sistema verifikacijom ispravnosti fajla svaki put kada se drajver učitava u memoriju. Funkcija Code Integrity otkriva učitavanje nesertifikovanog drajvera u kernel modu, ili izmenu sistemskog binarnog fajla malicioznim kodom kojeg može pokrenuti administrator,” objašnjavaju u kompaniji Microsoft ovu funkciju.

Prema analizi kompanije Sunbelt Software, TDL4 rootkit implementira funkciju koja izbegava ovu zaštitu menjanjem procesa podizanja sistema na zaštićenim kompjuterima. Rootkit ovo postiže modifikovanjem programa koji već ima dozvolu za izvršavanje, pa takav program potom pokreće nesertifikovani drajver.

Podizanje sistema je promenjeno u memoriji kodom kojeg pokreće zaraženi MBR. Rootkit menja vrednost boot opcije 'LoadIntegrityCheckPolicy' koja odredjuje nivo provere prilikom podizanja programa i to na niži nivo provere što omogućava učitavanje nesertifikovanog malicioznog rootkit dll fajla. Rootkit dll je kdcom.dll, koji je zaražena verzija kdcom.dll koji se nalazi u sklopu Windows-a.

Rootkit takođe deaktivira i dibagere. KdDebuggerInitialize1 funkcija u zaraženom kdcom.dll pozvanom tokom izvrsavanja DLL-a vrši instalaciju rootkita na sistemu.

Džo Džonson iz Microsoft-a govoreći o Alureon rootkit-u na konferenciji Virus Bulletin ranije ove godine (pdf), posebno je istakao sposobnost rootkit-a da u Windows kernelu učita lažnu verziju legitimnog kdcom.dll fajla, ali je on tada rekao da rootkit zapravo ne zaobilazi Kernel Patch Protection. Ustvari, on to i ne mora zbog toga što KPP ne kontroliše sve učitane drajvere, već samo kod kojeg koristi kernel. Alureon menja Windows Boot Configuration Data kako bi računar mislio da ono što učitava je Windows PE, a ne normalna verzija Windows-a, što sprečava da provera ispravnosti koda bude pokrenuta.

Ranije verzije TDL/TDSS rootkit-a koristile su se u 'affiliate' marketing programima i black hat SEO kampanjama. Pored toga, oni su bili deo bot mreža i imali su zadatak da kriju druge maliciozne programe. Analiza tri verzije TDL/TDSS koju su uradili istraživači kompanije Kaspersky Lab pokazala je da rootkit nije samo napredan malware, već da ga neprekidno razvija i usavršava veoma motivisana i talentovana grupa sajber-kriminalaca.

“S obzirom da su sajber-kriminalci uložili značajne napore u nastavak podrške za ovaj maliciozni program, ispravljajući greške, i pronalazeći različite tehnike za zaobilaženje detekcije virusa pomoću baze virusnih definicija kao i heuristik metodom, TDSS je osposobljen za prodor u kompjuter čak i ako je antivirusni program instaliran i pokrenut na računaru. Činjenica da je komunikacija bot računara sa C&C serverom šifrovana čini analizu mrežnih paketa značajno komplikovanijom. Izuzetno moćna rootkit komponenta sakriva i važne delove malware-a i činjenicu da je kompjuter zaražen. Napadnuti računar postaje deo bot mreže, i sada ćemo imati i druge maliciozne programe instalirane na njemu. Sajber-kriminalci zarađuju prodajom malih bot mreža i korišćenjem blackhat SEO,” kažu Sergej Golavanov i Vjačeslav Rusakov. “Sve dok je maliciozni program profitabilan, sajber-kriminalci će nastaviti da ga podržavaju i razvijaju.”

Preuzeto sa

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a