Trojanac uhvaćen na video snimku kako razbija CAPTCHA zaštitu [VIDEO]

Opisi virusa, 31.01.2012, 10:03 AM

![Trojanac uhvaćen na video snimku kako razbija CAPTCHA zaštitu [VIDEO]](/thumbs/v1_7951_captcha.jpg)

Kompanija Websense objavila je na svom Security Labs blogu zanimljiv video snimak u kome je zabeležena aktivnost nove verzije bankarskog Trojanca poznatog pod nazivom Cridex. Na snimku se vidi kako Trojanac savladava prepreku CAPTCHA testova koje koriste neki online servisi iz bezbednosnih razloga.

Cridex je Trojanac koji krade podatke sa zaraženog računara. Ova verzija Cridex Trojanca se širi putem email poruka u kojima se nalaze skraćeni linkovi koji vode korisnika ka exploit alatima, u ovom konkretnom slučaju ka Blackhole exploit alatu. Ako exploit bude uspešan, Cridex se preuzima i pokreće na računaru.

Cridex je po načinu na koji funkcioniše sličan Zeus-u: on beleži sadržaj veb sesija i prikuplja podatke korisnika zaraženog računara. Nepotpuna lista koju su objavili istraživači Websense pokazuje koje veb sajtove Cridex nadgleda i krade podatke sa njih. Na listi se između ostalih nalaze Facebook, Twitter, PayPal, Bank of America i drugi. Svaki ukradeni podatak sa ovih sajtova se otprema na komandni i kontrolni server.

Jedna od komponenti koju preuzima Cridex zajedno sa konfiguracionim fajlom je propagacioni ili spam modul koji omogućava botmasteru da šalje spam i zlonamerne email poruke sa ciljem infekcije drugih sistema i povećanja bot mreže. Spam modul sadrži backdoor komponente koje omogućavaju pretraživanje u ime korisnika. Modul otvara veb sesije online mail servisa i pokušava da registruje nove email naloge koje bot kasnije koristi za slanje spam i malicioznih email poruka. Upravo ovo treba da spreči CAPTCHA test koji koriste pojedini online mail servisi kako bi se proverilo ko pokušava da registruje email nalog - čovek ili bot.

Video snimak Websense pokazuje slabosti CAPTCHA zaštite jer je botmaster uz pomoć CAPTCHA-breaking servera, uspeo da registruje novi Yahoo email nalog posle samo nekoliko pokušaja.

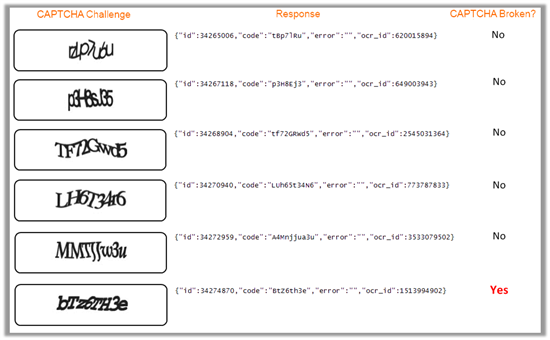

Proces razbijanja CAPTCHA zaštite se sastoji od slanja CAPTCHA slika prikupljenih sa online formulara za registraciju email naloga udaljenom veb serveru. Server obrađuje CAPTCHA sliku i daje odgovor u JSON formatu sa CAPTCHA tekstom koji je odgovor na sliku koja mu je dostavljena. Backdoor komponenta zatim koristi taj CAPTCHA tekst u online formularu za registraciju email naloga. Ukoliko se odgovor servera pokaže netačnim, postupak se ponavlja sve dok server ne uspe da razbije CAPTCHA zaštitu. Nisu svi pokušaji servera uspešni ali u slučaju koji je prikazan na video snimku šesti pokušaj servera je bio uspešan. Malver izveštava server o ishodu pokušaja razbijanja CAPTCHA.

Izdvojeno

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Novi trojanac ChrimeraWire: lažni korisnici, pravi klikovi i SEO prevara

Istraživači kompanije Doctor Web otkrili su novi malver nazvan ChrimeraWire, trojanca koji služi za manipulaciju rangiranjem u pretraživačima tak... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a