CryptoLocker nije mrtav, pojavljuju se nove verzije malvera

Vesti, 22.07.2014, 09:28 AM

Kada je prošlog meseca okončana velika policijska akcija “Tovar” protiv bot mreže GameOver Zeus u kojoj su učestvovale policije iz brojnih država predvođene američkim FBI, uz podršku Evropskog centra za sajber kriminal i tehničku podršku nekoliko privatnih kompanija, saopšteno je da je ovom akcijom istovremeno neutralizovan i ozloglašeni ransomware CryptoLocker, koji je za distribuciju koristio infrastukturu GameOver.

Međutim, izgleda da policijska akcija nije mnogo uplašila sajber kriminalce.

I dok sa jedne strane FBI tvrdi da su “svi ili skoro svi” zaraženi aktivni računari oslobođeni iz bot mreže, da je Cryptolocker “nefunkcionalan” i da “ne može da šifruje novoinficirane računare” jer ne može da komunicira sa C&C serverima od kojih dobija instrukcije, kao ni da šalje RSA ključeve nakon šifrovanja, stručnjaci upozoravaju da su se pojavile nove verzije kripto-malvera i da se stvaraju nove mreže zaraženih računara.

Tajler Mofit, analitičar pretnji u kompaniji Webroot, izrazio je sumnje u tvrdnje koje je izneo FBI. On kaže da su u operaciji Tovar zaplenjeni samo serveri za komunikaciju sa računarima zaraženim malverom CryptoLocker koji su bili pod kontrolom jedne grupe kriminalaca koje je predvodio Jevgenij Bogačev koji se sada nalazi na potrenici FBI. Na CryptoLocker koji nije koristio infrastukturu GameOver Zeus i koji komunicira sa drugim C&C serverima ova akcija nije imala uticaja.

Nije samo grupa Jevgenija Bogačeva koristila CryptoLocker, isti maliciozni kod koriste i drugi sajber kriminalci, što znači da su infekcije malverom CryptoLocker i dalje prisutne.

Mofit kaže da su Jevgenij Bogačev i njegova grupa kontrolisali značajan deo Zeus bot mreža u poslu distibucije malvera CryptoLocker, ali da to sigurno nije bila potpuna pa čak ni većinska kontrola. I mnogi drigi sajber kriminalci su u igri, i oni takođe koriste Zeus bot mreže za širenje CryptoLockera.

"Većina autora širi svoje malvere preko bot mreža koje ili oni sami akumuliraju (kao što je to radio Jevgenij) ili samo rentiraju bot mrežu od nekoga kao što je Jevgenij (što je najčešće)”, kaže Mofit. “Tako da sada kada su Jevgenijevi serveri zaplenjeni, autori malvera će jednostavno iznajmljivati neke od mnogih drugih bot mreža koje se još uvek iznajmljuju.”

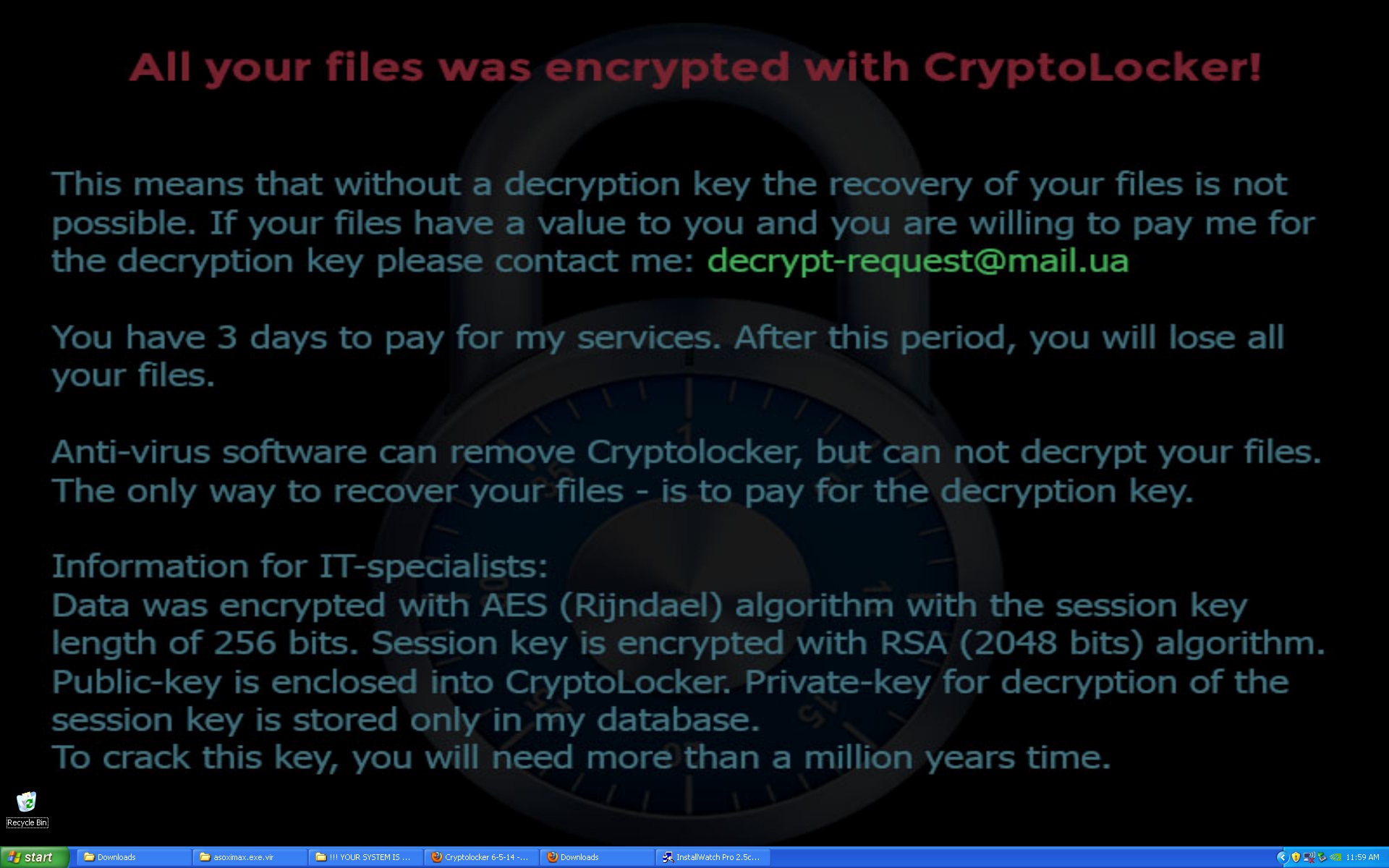

Šta više, autori malvera nastavljaju da poboljšavaju kod CryptoLockera pa su se pojavili novi ransomwarei kao što su CryptoWall, NewCryptoLocker, DirCrypt i CryptoDefence. Svi ovi malveri su neznatno izmenjeni CryptoLocker. Umesto poznatog interfejsa sa obaveštenjem o zaključanim fajlovima, nove verzije CryptoLockera menjaju pozadinu ekrana i u svakom folderu u kome se nalaze zaključani fajlovi prikazuju instrukcije u txt fajlu koje treba da pomognu korisnicima da otključaju zaražene računare. Novina je i da se kirminalci sada više oslanjaju na Tor mrežu, kada je reč o plaćanju otkupa, očigledno da bi zaštitili svoj identitet, ali i da bi smanjili troškove i tako povećali zaradu.

Najbolji način da se korisnici zaštite od ovakvih pretnji je da prave rezervne kopije važnih podataka koje treba čuvati na sigurnom, tako da i ako se desi infekcija računara nekom ovakvom pretnjom, fajlovi mogu biti vraćeni bez plaćanja kriminalcima.

Izdvojeno

WhisperPair: Bluetooth propust omogućava prisluškivanje preko bežičnih slušalica

Bezbednosni istraživači su otkrili ozbiljnu Bluetooth ranjivost koja omogućava hakerima da neprimetno preuzmu kontrolu nad bežičnim slušalicama,... Dalje

VoidLink: veštačka inteligencija menja način na koji nastaje malver

Istraživači iz kompanije Check Point upozorili su na pojavu VoidLink-a, jednog od prvih poznatih primera naprednog malvera koji je u velikoj meri ra... Dalje

Nova runda GhostPoster kampanje: još 17 zlonamernih ekstenzija zarazilo 840.000 pregledača

Bezbednosni istraživači otkrili su još 17 zlonamernih ekstenzija povezanih sa kampanjom GhostPoster, koje su se širile kroz prodavnice dodataka za... Dalje

Reprompt: nova tehnika napada neprimetno izvlači podatke iz AI četbotova

Bezbednosni istraživači otkrili su novu tehniku napada koja pokazuje kako AI četbotovi mogu biti izmanipulisani da otkriju osetljive podatke uz min... Dalje

Android botneti Kimwolf i Aisuru ostali bez komandnih servera

Istraživači iz Black Lotus Labs, odeljenja za analizu pretnji kompanije Lumen Technologies, uspeli su da ugase veliki deo infrastrukture botneta Kim... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a