Mladi haker otkrio propust u PayPalovom mehanizmu dvofaktorne autorizacije

Vesti, 06.08.2014, 09:25 AM

Sedamnaestogodišnji haker Džošua Rodžers iz Melburna u Australiji otkrio je bezbednosni propust u PayPalovom sistemu dvofaktorne autorizacije (2FA) koji može omogućiti napadaču pristup nalogu sa uključenom 2FA opcijom i to bez unošenja koda za potvrdu identiteta.

Dvofaktorna autorizacija je usluga koju sada nude mnogi internet servisi kao dodatni sloj zaštite naloga. 2FA mehanizam sprečava zloupotrebu ukradenih korisničkih imena i lozinki, zahtevajući unos nasumično generisanog sigurnosnog koda tokom procesa provere identiteta korisnika naloga. U zavisnosti od implementacije, sigurnosni kodovi mogu biti generisani pomoću specijalne mobilne aplikacije, mogu se slati korisniku putem SMS poruka ili emailova ili se generisati pomoću posebnih uređaja.

I PayPal nudi svojim korisnicima ovu uslugu, a 2FA kod se korisniku šalje putem SMS poruke na jedan od brojeva telefona koje je korisnik naveo prilikom aktiviranja ove opcije, ili se sigurnosni kod dobija uz pomoć fizičkog generatora kodova koji je veličine kreditne kartice.

Rodžers je propust koji omogućava da se na veoma jednostavan način zaobiđe 2FA zaštita otkrio početkom juna, i odmah o svom otkriću obavestio PayPal. Međutim, pošto ni posle dva meseca problem nije rešen, sedamnaestogodišnji haker je rešio da izađe u javnost sa informacijama o svom otkriću.

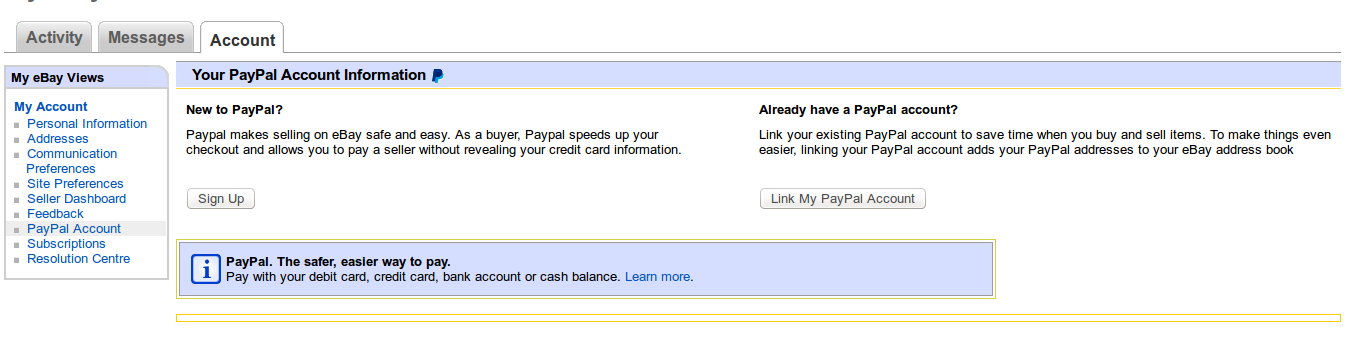

Propust koji je Rodžers otkrio je u procesu povezivanja eBay naloga sa PayPal nalogom (PayPal je u vlasništvu eBaya). Da bi zaobišao 2FA zaštitu za PayPal nalog, napadač mora znati korisničko ime i lozinku za PayPal nalog potencijalne žrtve, što nije nemoguće u vremenu krađa i curenja podataka.

Rodžers je otkrio da se prilikom povezivanja eBay naloga sa PayPal nalogom, korisnik preusmerava na stranicu na koju treba da unese korisničko ime i lozinku za PayPal nalog.

Nakon unošenja korisničkog imena i lozinke, korisnik može da učita PayPal stranicu i pristupi nalogu bez unošenja koda za 2FA.

Kada se korisnik presumeri na stranicu za prijavljivanje na PayPal nalog, URL sadrži “=integrated-registration”. Problem je u tome što “=integrated-registration” funkcija ne proverava 2FA kod, iako se korisnik prijavljuje na PayPal nalog sa uključenom 2FA.

“Kada ste prijavljeni, kolačić sa vašim podacima je postavljen, i vi ste preumereni na stranicu da se potvrde detalji procesa”, objašnjava Rpdžers. “I u tome leži exploit. Sada samo učitajte http://www.paypal.com/ i prijavljeni ste, i ne morate ponovo unositi svoje korisničko ime.”

Rodžers kaže da PayPal nalog koji se hakuje može da bude povezan sa bilo kojim eBay nalogom. On je napravio novi eBay nalog sa privremenim emailom, i uspeo da uđe u svoj PayPal nalog na isti način. “Ustvari, radi čak i bez eBay naloga”, kaže Rodžers.

Rodžers je na YouTubeu postavio video snimak na kome je pokazao kako funkcioniše bag.

Rodžers je o svom otkriću obavestio PayPal 5. juna, a od kompanije je dobio dva odgovora, jedan 27. juna i sledeći 4. jula. Međutim, propust do danas nije ispravljen. Objavljivanjem informacija o propustu Rodžers se praktično odrekao prava na nagradu iz PayPalovog fonda za nagrađivanje istraživača koji otkriju i prijave kompaniji propuste u servisu.

Iz PayPala kažu da znaju da postoji propust u 2FA i da rade na njegovom uklanjanju.

“Na korisnike koji ne koriste PayPal sigurnosni kod kao dodatni korak u prijavljivanju na naloge propust ne utiče na bilo koji način. Ako ste odabrali da dodate 2FA svom PayPal nalogu, vaš nalog će nastaviti da radi kao i obično. Mi imamo opsežne modele za otkrivanje prevara i rizika i namenske bezbednosne timove koji svakodnevno pomažu da nalozi naših korisnika budu sačuvani od lažnih transakcija.”

PayPal se izvinio korisnicima 2FA opcije i obećao da će, što je pre moguće, rešiti ovaj problem.

Ovo nije prvi put da se otkrije propust u PayPalovom 2FA mehanizmu. U junu ove godine, istraživači firme Duo Security takođe su otkrili propust u 2FA i pokazali kako je moguće zaobići 2FA uz pomoć mobilne aplikacije za PayPal koja ne proverava 2FA kod ako se prekine veza sa serverom odmah pošto se pošalju korisničko ime i lozinka. Istraživači su ovaj bag demonstrirali tako što su na iOS uređaju uključili Airplane Mode pre nego što je stigla 2FA poruka sa servera, i zatim se ponovo povezali na internet, posle čega im je bio omogućen pristup nalogu bez 2FA koda.

Izdvojeno

Otkriveno na hiljade lažnih onlajn prodavnica - kupci ostali bez novca na računima

Firma za sajber bezbednost Silent Push otkrila je na hiljade veb sajtova koji se lažno predstavljaju kao sajtovi velikih brendova kao što su Apple i... Dalje

40 lažnih ekstenzija za Firefox krade kriptovalute korisnika

Istraživači sajber bezbednosti iz kompanije Koi Security otkrili su više od 40 ekstenzija za Mozilla Firefox koje kradu privatne ključeve i seed f... Dalje

Budite oprezni: veštačka inteligencija ponekad izmišlja i može vas poslati na lažni veb sajt

Bezbednosni istraživači otkrili su ozbiljan rizik u radu velikih jezičkih modela (LLM), poput popularnih AI asistenata. Naime, kada ih pitate jedno... Dalje

Ažurirajte Chrome odmah: Hakeri koriste ranjivost u veb pregledaču

Google je objavio hitna bezbednosna ažuriranja za Chrome kako bi rešio ozbiljnu ranjivost koja se već zloupotrebljava u napadima. Ovaj „zero-... Dalje

Kada sajber kriminal ubija: Bolnice na udaru ransomware-a

.jpg)

Do skoro, sajber kriminal se uglavnom svodio na krađu podataka ili novca. Ali dva napada ransomware-a na evropske bolnice pokazuju da sajber kriminal... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a