Nova ranjivost u Adobe Reader-u

Vesti, 03.04.2010, 16:10 PM

Nastavlja se otkrivanje i (na žalost) uspešno iskorišćavanje ranjivosti u najpoznatijem proizvodu Adobe-a - Acrobat Reader.

Pre nekoliko dana dobili smo zanimljiv PDF fajl (detektovan kao Exploit.JS.Pdfka.bui ) koji je sadržao 'exploit' za CVE-2010-0188 ranjivost, koja je prvobitno bila otkrivena u februaru i to u Acrobat/Reader verziji 9.3 i starijim.

Prvo što upada u oči je namerno izmenjena TIFF slika unutar PDF fajla.

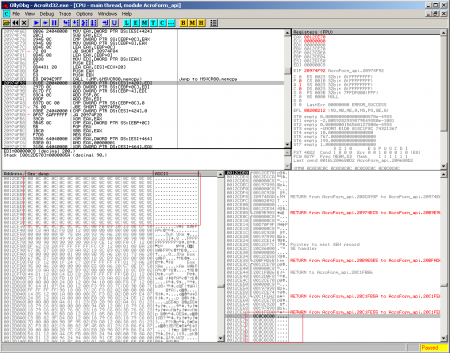

Ranjivost - 'buffer overflow' (prekoračenje kapaciteta memorije) - se manifestuje kada se pristupi delu u kojem je slika. Napad se izvodi korišćenjem tehnike 'heap spraying', metode koja se primenjuje u slučaju mnogih 'exploit'-a na proizvodima koji rade pod JavaScript kodom, a kao primer možemo navesti nedavni napad Aurora gde se upravo ova tehnika koristila.

Ako je gore spomenuta ranjivost uspešno iskorišćena, povratna adresa je prepisana prethodno definisanom adresom 0xC0C0C0C0. To je mesto sa kojeg cyber-kriminalci pokreću svoj štetni kod.

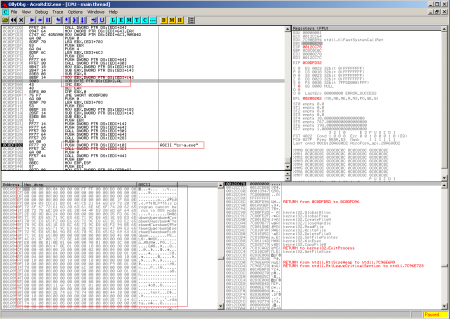

Posle ovoga, izvršavanje ide na adresu koja sadrži 'shellcode', koji u početku dešifruje svoje telo a zatim izvršni fajl, koji je takođe umetnut u orginalni PDF fajl.

Dešifrovani izvršni fajl (detektovan kao Backdoor.Win32.Agent.aqoj) je se najpore smesti u direktorijum C:\, a zatim biva pokrenut. Njegova svrha je da šalje podatke o zaraženom kompjuteru udaljenom serveru i download-uje druge štetne fajlove na zaraženi kompjuter.

Adobe je brzo reagovao objavljivanjem ažuriranja za pogođene proizvode. Međutim, to neće odvratiti cyber-kriminalce zbog toga što, kao što dosadašnje iskustvo pokazuje, korisnici ne žure mnogo da ažuriraju svoje računare tako da loši momci neće oklevati da iskoriste tu činjenicu. Shodno svemu rečenom, naše su preporuke da instalirate poslednji update za Acrobat Reader.

Izvor: http://www.viruslist.com/en/weblog?discuss=208188027&return=1

Izdvojeno

Hakeri na dark webu prodaju alat za zloupotrebu zakrpljene Windows ranjivosti za 220.000 dolara

Na jednom hakerskom forumu na dark webu pojavio se oglas za prodaju eksploita za zakrpljenu Windows ranjivost po ceni od 220.000 dolara, objavljen u d... Dalje

Evropski sud pravde: banke u EU moraće odmah da vrate novac žrtvama fišinga

Banke u Evropskoj uniji mogle bi uskoro biti obavezne da odmah vrate novac žrtvama fišing prevara, čak i kada je korisnik možda doprineo prevari. ... Dalje

Microsoft upozorava na ClickFix napad koji koristi Windows Terminal za širenje Lumma Stealer-a

Microsoft je otkrio novu ClickFix kampanju socijalnog inženjeringa koja koristi Windows Terminal za pokretanje sofisticiranog napada i instalaciju ma... Dalje

„Putevi Srbije“ upozoravaju na lažne SMS poruke o neplaćenoj putarini i prekoračenju brzine

Javno preduzeće „Putevi Srbije“ ponovo je upozorilo građane na zlonamerne SMS poruke koje se šalju u njihovo ime, a u kojima se tvrdi d... Dalje

Google Chrome prelazi na dvonedeljni ciklus izdanja

Google je najavio da će Chrome preći sa četvoronedeljnog na dvonedeljni ciklus objavljivanja, što znači da će nove funkcije, ispravke grešaka i... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a