Agresivni kompjuterski crv koristi AutoRun i Facebook za infekciju računara

Opisi virusa, 03.12.2012, 09:04 AM

Proizvođači antivirusa, kompanije Sophos i Trend Micro, upozorile su na dramatičan porast broja infekcija kompjuterskim crvom WORM_VOBFUS (W32/VNA-X) koji za svoje širenje koristi AutoRun/AutoPlay funkciju Windows-a i tehnike društvenog inženjeringa.

Ako ste mislili da je Microsoft rešio problem AutoRun funkcije, niste jedini. Microsoft je pokušao da reši problem AutoRun opcije nakon otkrića da je ona korišćena za širenje prvobitnih verzija ozloglašenog kompjuterskog crva Stuxnet koji je napao industrijske sisteme koji su kontrolisali centrifuge u iranskom nuklearnom postrojenju Natanz. Međutim, i nakon toga, AutoRun funkcija nije nestala iz naslova vesti o infekcijama računara malverima, te je očigledno da je reč o problemu koji neće biti rešen tako lako.

Prema mišljenju stručnjaka Sophos-a, deo problema leži u navikama korisnika kada je u pitanju preuzimanje i primena zakrpa. To je stari problem, koji izgleda nikada neće biti rešen. Naime, uprkos činjenici da je Microsoft još pre dve godine objavio zakrpu koja onemogućava AutoRun funkciju, mnogi korisnici jednostavno su propustili priliku da je implementiraju, tako da se crv širi velikim delom preko autorun.inf fajlova sa prenosivih medija i mrežnih deljenja.

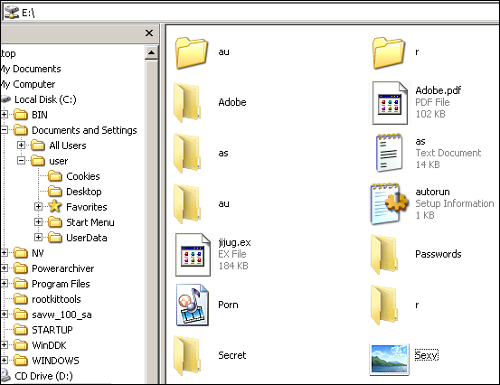

Ipak, oni koji koriste Windows 8 kod koga AutoRun opcija uopšte ne postoji, kao i oni koji su primenili zakrpu koja je onemogućila ovu opciju, nisu pošteđeni rizika od infekcije ovim crvom. Naime, crv koristi još jedan način za širenje - stari trik društvenog inženjeringa: seks. Neke verzije crva kruže Facebook-om pokušavajući da privuku pažnju potencijalnih žrtava imenima fajlova kao što su Sexy.exe i Porn.exe.

Ipak, čak i ako izbegnete zamku na Facebook-u, a prethodno ste već onemogućili AutoRun opciju, to ne znači da ste i potpuno bezbedni. Sophos je otkrio infekciju na računarima koji ignorišu autorun.inf fajlove sa prenosivih medija, jer crv kreira brojne naizgled legitimne i bezopasne a ustvari maliciozne foldere i fajlove i čeka svoju priliku - da korisnik klikne na neki od njih.

Kada se prilika stvori, a računar inficira, malver stupa na scenu obavljajući neke uobičajene aktivnosti: komunicira sa svojim C&C serverom za komandu i kontrolu, dobija instrukcije za dalje aktivnosti, a u slučaju kojim su se konkretno bavili istraživači Sophos-a, preuzima bankarskog Trojanca iz familije malvera Zeus, sa zadatkom da pokrade korisnika na ovaj ili onaj način.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a