Nemesis: Malver koji se krije u Volume Boot Record hard diska

Opisi virusa, 10.12.2015, 00:30 AM

Malver koji je poznat po napadima na finansijske institucije pretrpeo je značajne promene koje su mu omogućile da postane otporan na restartovanje sistema i da se krije u Volume Boot Record (VBR) hard diska, upozorili su istraživači kompanije FireEye.

Reč je o malveru Nemesis koji se pripisuje kriminalnoj grupi FIN1, za koju se pretpostavlja da je sa ruskog govornog područja, i to na osnovu tragova koji je grupa ostavila u alatima koje koristi, jer je Nemesis ustvari paket alata koje koriste ovi sajber kriminalci za pristup računarima žrtava i krađu informacija o njihovim kreditnim karticama.

Nemesis uključuje backdoorove koji podržavaju različite mrežne protokole i komunikacijske kanale za komunikaciju sa komandno-kontrolnim serverima. Nemesis ima čitav niz kapaciteta koji uključuju: prebacivanje fajlova na servere koji su pod kontrolom hakera, pravljenje snimaka ekrana, beleženje kucanja na tastaturi, "process injection", rad sa procesima i zakazivanje zadataka.

Nove verzije alata a koji su deo Nemesisa koje su detektovane ranije ove godine menjaju Volume Boot Record (VBR) sistema i preuzimaju kontrolu nad procesom bootovanja tako da se komponente Nemesisa učitavaju pre koda operativnog sistema Windows.

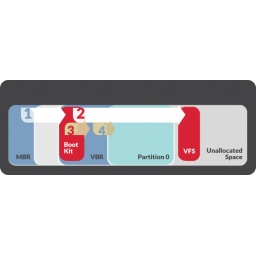

Za Windows računare MBR (Master Boot Record) hard diska je od ključnog značaja za proces pokretanja sistema. MBR čuva informacije o disku, odnosno o svim particijama hard diska, kao i o malom kodu koji se koristi prilikom pokretanja sistema. Taj kod traži primarnu particiju diska koja mora da bude učitana da bi se pokrenuo operativni sistem. Od tada pa nadalje, proces bootovanja se seli na VBR (Volume Boot Record) koji pruža mnogo više detalja o svakoj particiji.

VBR se nalazi u prvom sektoru svake particije. VBR sadrži kod koji je specifičan za operativni sistem ili program na toj particiji. Na primer, kada je na računaru instalirano više operativnih sistema, svaki operativni sistem je instaliran na posebnoj particiji a svaka particija sadrži VBR sa instrukcijama o tome kako pokrenuti konkretni operativni sistem. VBR daje isntrukcije kodu operativnog sistema da započne proces bootovanja, koji podrazumeva učitavanje neophodnog softvera u memoriju.

FIN1 je izmenio Nemesis modulom BOOTRASH koji, tokom procesa infekcije računara, prepisuje neke normalne procese bootovanja i smešta se u VBR.

BOOTRASH kroz kompleksan proces kreira skriveni virtuelni fajl sistem (VFS), koji čuva važne komponente Nemesisa u nedodeljenom prostoru između particija.

Tokom bootovanja računara, BOOTRASH modul sprečava normalno bootovanje sve dok se ne izvrši maliciozni kod koji uzima komponente Nemesisa sačuvane u VFS i ubacuje ih u Windows kernel.

Pre instalacije, BOOTRASH installer prikuplja informacije o sistemu, uključujući i one o verziji operativnog sistema i arhitekturi. Installer može da primeni 32-bitne ili 64-bitne verzije komponenti Nemesisa u zavisnosti od arhitekture procesora. Installer će instalirati bootkit na svakom hard disku koji ima MBR boot partciju, bez obzira na tip hard diska.

Zbog BOOTRASH-a, reinstalacija operativnog sistema neće ukloniti malver Nemesis.

Sistem administratori treba da urade potpuno brisanje svih sistema kompromitovanih bootkitom i da onda ponovo instaliraju operativni sistem.

Ovo nije prvi malver sa ovakvim karakteristikama. Njegovi prethodnici su ROCKBOOT, KINS, TDL4 (Olmarik), Rovnix, Necurs i Carberp. Oni koji su ciljali finansijske institucije su Carberp i KINS, i jedan i drugi visoko efikasni bankarski trojanci. Ipak, ovakvi malveri nisu uobičajeni, uglavnom zato što su kompleksni i zahtevaju veliko kompjutersko znanje da bi se implementirali kako treba a da ne dovedu do rušenja sistema.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a