Slučaj 'DNSChanger' - šta kompjuterski korisnici mogu da urade sada

Opisi virusa, 27.01.2012, 00:10 AM

Da se podsetimo onoga šta se do sada događalo: Uspešno izvedena operacija “Operation Ghost Click” koju je predvodio FBI a u kojoj su učestvovale i policijske snage drugih država, bila je hvaljena u medijima - vođe operacije stavljene su iza rešetaka a FBI je stavio pod kontrolu DNS servere kriminalaca. FBI kontroliše DNS servere ali nije u mogućnosti da dezinfikuje računare koji su pogođeni malverom DNSChanger. Zbog toga je veoma važno da se svi računari zaraženi DNSChanger malverom kod kojih su zbog toga izmenjena DNS podešavanja koja korisnici nisu odobrili oslobode prisustva ovog zlonamernog programa kako bi se osiguralo normalno funkcionisanje internet konekcije nakon 8. marta 2012. godine.

Postoje dve značajne karakteristike “DNSChanger” malvera koje treba naglasiti:

Malver menja DNS podešavanja na zaraženom računaru. Ukoliko su DNS podešavanja promenjena, korisnik ne dospeva do veb sajta koji je nameravao da poseti već ga brauzer preusmerava na prethodno određenu veb adresu.

Druga karakteristika malvera je da on menja podešavanja u nazivu servera u okviru rutera. To znači da izmene nisu na računaru nego na ruteru koji npr. povezuje kućnu mrežu sa internetom. Trojanac je opremeljen listama lozinki koje sadrže standardne pristupne lozinke za većinu rutera na tržištu. Trojanac lako može da pristupi veb interfejsu rutera u slučaju da korisnik nikada nije menjao fabrička podešavanja lozinke. Na ovaj način oni koji nemaju dobre namere mogu promeniti naziv telekomunikacijskog servis provajdera i prilagoditi podešavanja svojim ciljevima i kontrolisati svaki i sve pokušaje korisnika da otvori stranicu veb sajta.

Šta će se dogoditi 8. marta 2012. godine?

FBI će ugasiti DNS servere koji su bili pod kontrolom kriminalaca a koje biro sada kontroliše. Šta to znači za korisnike čiji su računari zaraženi DNSChanger malverom i koji imaju drugačija DNS podešavanja u odnosu na “normalna”? Ovi korisnici će imati problema da se povežu na internet nakon što FBI bude ugasio ove DNS servere.

Kako da proverite podešavanja za internet?

Stručnjaci kompanije G Data, proizvođača antivirusa, predstavljaju vam mere koje kompjuterski korisnici sa Microsoft Windows operativnim sistemima (XP, Vista i 7) mogu sami da preduzmu kako bi proverili svoje računare i utvrdili eventualnu štetu prouzrokovanu DNSChanger malverom.

Ukoliko je uređaj koji treba proveriti deo kompanijske mreže, najpre kontaktirajte sistem administratora.

Pre nego što započnete testiranje podešavanja skenirajte kompletan računar antivirusom. Nakon toga, posetite veb sajt dns-ok.de. Ukoliko veb sajt pokazuje crveni upozoravajući znak (kao na slici ispod), moraćete da prođete korake koje ćemo navesti u daljem tekstu.

Ukoliko veb sajt prikazuje zelenu traku, DNS podešavanja sistema i ruter su u redu i to znači da nije bilo manipulacije od trane DNSChanger malvera.

Imajte na umu da ovaj online test može biti obavljen besprekorno samo ukoliko nema bilo kakvih podešavanja za proxy u brauzeru.

Pažnja: Ukoliko online test ili manualni testovi pokazuju da su vaša DNS podešavanja u redu, to ne znači nužno da je i vaš računar bez malvera! U svakom slučaju, redovno skeniranje sveobuhvatnim i ažuriranim antivirusnim softverom je neophodno. Naša preporuka za takav antivirus je G Data Internet Security 2012 sa BootCD-om.

Na računaru

Korak 1: Proverite hosts fajl

Otvorite tekst editor. Kada koristite Windows Vista ili Windows 7, pokrenite tekst editor kao administrator. Da biste to uradili, kliknite desnim tasterom miša na izvršni fajl tekst editora a zatim kliknite levi taster miša pa potom još jedan “levi klik” da biste editor pokrenuli kao administrator (“Run as administrator”).

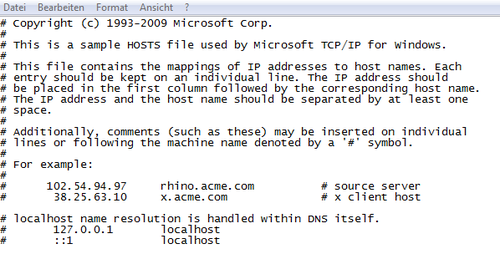

Sada, unutar tekst editora otvorite hosts fajl. Možete ga pronaći u C:\Windows\system32\drivers\etc.

Možda ćete morati da odaberete “All files (*.*)” u donjem desnom uglu prozora za izbor fajla da biste videli i i kasnije odabrali hosts fajl.

Kada koristite Windows XP, hosts fajl ima samo jedan unos: localhost je konektovan sa 127.0.0.1

Podrazumevani hosts fajl u okviru Microsoft Windows Vista i Microsoft Windows 7 nema nijedan unos. Svi redovi koji počinju sa hash (#) karakterom su komentari koje sistem ignoriše a možete ih i vi ignorisati.

Ukoliko primetite dodatne unose u hosts fajlu bez prethodnog hash karaktera i bez obzira na operativni sistem, to može biti indicija da je malver izvršio izmenu.

Možete dodati hash karakter na početku svakog reda sa dodatnim unosom da biste proverili situaciju. Restartujte brauzer ako je neophodno i posetite veb sajt dns-ok.de

Korak 2: Proverite DHCP podešavanja

Korisnici sa Windows XP treba da kliknu na Start > Control panel > Network and Internet Connections > Network Connections i odaberu aktivnu konekciju koja se koristi za pristup internetu. Desnim tasterom miša kliknite na konekciju i izaberite “Properties”. Windows Vista i Windows 7 korisnici treba da kliknu na Start > Control panel > Network and Sharing Center i odaberu aktivnu konekciju koju koriste za pristup internetu, kliknu i izaberu “Properties”.

Opcija “Properties” će otvoriti novi prozor.

Odaberite Internet Protocol (TCP/IP) na Windows XP i Internet Protocol Version 4 (TCP/IPv4) na Windows Vista i Windows 7. U svakom slučaju, opcije “Obtain an IP address automatically” i “Obtain DNS server address automatically” treba da budu aktivirane. Ako otkrijete bilo koji nepoznati DNS server, obrišite IP i aktivirajte “Obtain DNS server address automatically”.

Nakon toga, otvorite Windows Command Prompt (Start > All Programs > Accessories > Command Prompt). Korisnici Windows Vista moraće da pokrenu Command Prompt kao administratori kako bi sledeće uputstvo funkcionisalo. U Command Prompt ukucajte ipconfig /flushdns i pritisnite taster Enter. Ova komanda prazni DNS keš. Restartujte brauzer ako je neophodno i posetite veb sajt dns-ok.de

Korak 3: Proverite podešavanja brauzera

Microsoft Internet Explorer (Verzija 9)

Kliknite na “Tools” > “Internet options”. Zatim odaberite “Connections”. Kliknite na “LAN settings” i proverite da li je neka od tri moguće opcije označena. Nijedna od njih ne treba da bude označena.

Mozilla Firefox (Version 9)

Kliknite na “Tools” > “Options” > i odaberitte “Advanced” tab. Zatim odaberite “Network” tab i “Settings” u okviru “Connection” odeljka. Sada proverite da li ima bilo kakvih unosa u “Manual Proxy settings”. Podrazumevano podešavanje ima aktiviran “No Proxy”.

Google Chrome (Version 16)

Kliknite na “Customize and control Google Chrome” i odaberite “Options” i potom “Under the Hood”. U odeljku “Network”, kliknite na “Change proxy settings”. Pošto Google Chrome koristi sistemska podešavanja proxy-ja, podešavanja Google Chrome-a su identična onima koja ima Internet Explorer.

U novootvorenom prozoru kliknite na “LAN settings” i proverite da li je jedna od tri ponuđene opcije označena. Nijedna od njih ne treba da bude obeležena.

Nakon provere podešavanja brauzera, restartujte brauzer ako je potrebno i posetite veb sajt dns-ok.de

Na ruteru

Korak 4: Proverite mrežna podešavanja rutera

Ako više računara unutar jedne lokalne mreže ima probleme koji su u vezi DNSChanger malvera, pristupite ruteru preko veb interfejsa. Proverite uputstvo za svoj ruter da biste pristupili uređaju.

Standardno, “Obtain an IP address automatically” treba da bude uključeno. Ukoliko vidite adrese DNS servera na tom mestu, obrišite ih. Restartujte ruter. Nakon toga, otvorite Windows Command Prompt (Start > All Programs > Accessories > Command Prompt) na bilo kom računaru u lokalnoj mreži. Korisnici Windows Vista moraju pokenuti Command Prompt kao administratori da bi ovo uputstvo moglo da funkcioniše. U Command Prompt ukucajte ipconfig /flushdns i pritisnite taster Enter. Ova komanda briše DNS keš. Restartujte brauzer ako je potrebno i posetite veb sajt dns-ok.de.

Iz razloga bezbednosti treba bez odlaganja promeniti lozinku rutera. Promena lozinke je posebno važna ukoliko nikaada niste promenili fabričku lozinku ali i u slučaju da ste otkrili da su podešavanja rutera izmenjena neovlašćenim pristupom nekog drugog.

Opšte preporuke

-

Koristite ažurirano, sveobuhvatno zaštitno rešenje sa virusnim skenerom, zaštitnim zidom, spam filterom, http skenerom i zaštitom u realnom vremenu.

-

Redovno ažurirajte softver, brauzer, operativni sistem i redovno instalirajte zakrpe za postojeće ranjivosti.

-

Promenite fabričke lozinke na uređajima odmah posle konfigurisanja uređaja.

-

Ukoliko je vaš računar zaražen, promenite sve lozinke koje upotrebljavate, npr. za email naloge, online bankovne naloge, šoping veb sajtove, društvene mreže, instant mesindžere i druge.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a