Trojanac za Windows 8 koristi GoogleDocs za komunikaciju sa komandnim serverom

Opisi virusa, 20.11.2012, 05:16 AM

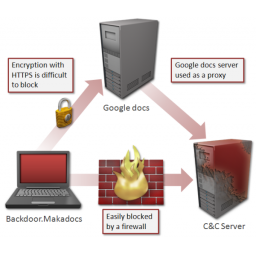

Stručnjaci Symantec-a otkrili su malver koji koristi Google Docs, koji je sada deo Google Drive servisa, kao proxy server za komunikaciju sa svojim C&C serverom za komandu i kontrolu umesto da se direktno povezuje sa C&C serverom i to sa ciljem da prikrije saobraćaj tokom komunikacije sa napadačima.

Malver koji je nova verzija Trojanca iz Backdoor.Makadocs familije koristi „Viewer“ funkciju kao proksi za prijem instrukcija sa stvarnog servera za komandu i kontrolu. Google Drive Viewer omogućava prikazivanje različitih tipova fajlova sa URL adresa u Google Docs.

Istraživači pretpostavljaju da autor malvera koristi ovaj pristup kako bi otežao zaštitnim softverskim proizvodima na nivou mreže da otkriju maliciozan saobraćaj, s obzirom da Google Drive koristi HTTPS.

„Korišćenje bilo kog Google-ovog proizvoda za spovođenje ove vrste aktivnosti je kršenje politike naših proizvoda,“ kažu iz Google-a, najavljujući da će preduzeti konkretne korake u slučaju da istraga pokaže da je reč o zloupotrebi Google Drive servisa.

Backdoor.Makadocs se distribuira pomoću RTF (Rich Text Format) ili Microsoft Word dokumenata, ali ne koristi nijednu ranjivost za instalaciju svojih komponenti. On pokušava da izazove pažnju korisnika naslovom i sadržajem dokumenta i natera ga da klikne i otvori fajl.

Kao i drugi backdoor programi, i ovaj može izvršavati komande koje dobije od C&C servera i može da krade informacije sa zaraženih računara.

Zanimljivo je da verzija malvera koju su analizirali stručnjaci Symantec-a u sadrži kod čiji je zadatak da otkrije da li je operativni sistem na napadnutom računaru Winndows Server 2012 ili Windows 8.

Malver ne koristi nijednu funkciju koja ekskluzivno odlikuje Windows 8, ali prisustvo ovog koda navodi na zaključak da je analizirana verzija malvera relativno nova.

Symantec je trenutni nivo distribucije Trojanca ocenio kao „veoma nizak“. Meta malvera su za sada uglavnom korisnici u Brazilu.

Izdvojeno

Excel prilozi u lažnim mejlovima šire XWorm 7.2

Istraživači iz Fortinet FortiGuard Labs-a upozoravaju na novu kampanju koja koristi lažne poslovne mejlove za širenje XWorm malvera na Windows ra... Dalje

Lažni CAPTCHA navodi korisnike da sami instaliraju malver Amatera Stealer

Istraživači iz kompanije Blackpoint Cyber otkrili su novu kampanju u kojoj napadači koriste lažni CAPTCHA test kako bi naveli korisnike da sami po... Dalje

Povratak malvera GlassWorm: novi talas napada sada cilja Mac računare

Istraživači iz kompanije Koi Security upozorili su na novi talas napada malvera GlassWorm, koji je po prvi put usmeren isključivo na macOS programe... Dalje

Lažni modovi i krekovi kriju Stealka malver koji krade lozinke i kriptovalute

Stručnjaci kompanije Kaspersky otkrili su novi infostealer malver pod nazivom Stealka, koji cilja korisnike Windows sistema. Napadači ga koriste za ... Dalje

MacSync Stealer, prerušen u pouzdanu aplikaciju, krade sve sačuvane lozinke

Godinama su korisnici Mac računara verovali da su bezbedni zahvaljujući Apple-ovom strogom procesu provere aplikacija, koji bi trebalo da garantuje ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a