Apple ispravlja propust koji omogućava hakovanje iPhone-a lažnim punjačem

Mobilni telefoni, 02.08.2013, 07:20 AM

Sledeće ažuriranje softvera za iPhone i iPad uređaje ispraviće sigurnosni propust koji omogućava hakerima špijuniranje i druge kriminalne aktivnosti onda kada žrtva koristi lažni USB punjač, najavili su iz kompanije Apple.

Apple-ovi uređaji biće podložni napadima sve dok kompanija ne objavi iOS 7 čije se objavljivanje očekuje na jesen dok će iOS 7 5 Beta biti dostupan od 12. avgusta. Propust je već ispravljen u beta verziji operativnog sistema koju trenutno testiraju programeri.

Portparol Apple-a se zahvalio istraživačima koji su otkrili propust i informacije o tome dostavili kompaniji.

Naučnik Bili Lau sa Tehnološkog instituta u Džordžiji zajedno sa dvojicom svojih studenata je u junu obelodanio alarmantno otkriće da je uprkos obilju odbrambenih mehanizama u iOS, moguće inficirati iOS uređaj malicioznim kodom prilikom punjenja baterije uređaja maliciozno izmenjenim punjačem.

Trojica istraživača koji su upozorili Apple na ovaj propust, demonstrirali su kako funkcioniše napad na ovu ranjivost u sredu, na hakerskoj konferenciji Black Hat koja se održava u Las Vegasu, pred 7000 svojih kolega koji se profesionalno bave bezbednošću softvera.

Tokom demonstracije, oni su uključili iPhone u posebno modifikovani punjač opremljen malim Linux računarom koji je programiran za napad na iOS uređaje i koji je istraživački trojac nazvao “Mactan”, po Latrodectus Mactan, kako naučnici nazivaju vrstu pauka u narodu poznatu kao "crna udovica". Prema njihovim rečima, izrada tog punjača koštala je svega 45 dolara a za njegovu izradu bilo im je potrebno samo nedelju dana.

Oni su inficirali telefon kompjuterskim virusom koji je programiran da pozove jednog od istraživača, što je i učinio. Međutim, to je potpuno bezopasno u odnosu na ono što bi mogao biti scenario kriminalaca.

Istraživači su upozoriili da bi u stvarnosti, kriminalci mogli razviti viruse koji bi im obezbedili daljinsku kontrolu nad uređajima, uključujući i pravljenje snimaka ekrana sa ciljem krađe lozinki i brojeva kreditnih kartica. Isto tako, hakeri bi mogli pristupiti emailovima, SMS porukama i kontakt podacima ili pratititi kretanje korisnika.

Lau je rekao da je njegov tim obelodanio postojanje ovog problema u duhu hakera sa “belim šeširom”, kako bi informacije o otkrivenim bagovima došle do proizvođača pre nego do kriminalaca koji bi ih iskoristili.

Lau je takođe naglasio i da uređaji sa Google-ovim operativnim sistemom Android nisu podložni ovoj vrsti napada jer oni upozoravaju korisnike kada povežu uređaje sa kompjuterom.

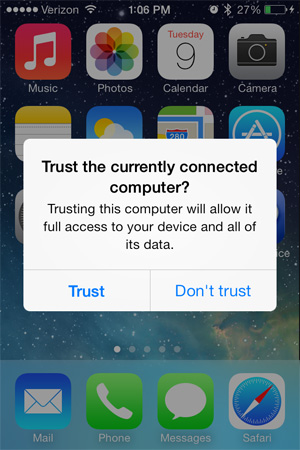

Kada Apple bude ažurirao svoj operativni sistem, pojavljivaće se poruka onda kada korisnik poveže svoj uređaj sa računarom, umesto sa punjačem, a korisnik će moći da odluči da li veruje računaru sa kojim je povezan njegov uređaj i da tek onda dozvoli potpuni pristup podacima na uređaju.

Izdvojeno

Google zakrpio zero-day ranjivost u Qualcomm komponenti korišćenu u ciljanim napadima

Google je objavio martovsko bezbednosno ažuriranje za Android, kojim je zakrpljeno ukupno 129 ranjivosti, uključujući zero-day propust CVE-2026-213... Dalje

Oblivion: novi Android malver se širi kroz lažno sistemsko ažuriranje

Istraživači iz kompanije Certo otkrili su Android trojanca pod nazivom Oblivion, koji se javno prodaje sajber kriminalcima za mesečnu pretplatu od ... Dalje

ZeroDayRAT: novi malver za špijuniranje i krađu kriptovaluta na Android i iOS uređajima

Nova mobilna špijunska platforma pod nazivom ZeroDayRAT promoviše se na Telegram kanalima kao pretplatnička Malware-as-a-Service (MaaS) usluga koja... Dalje

PromptSpy: novi Android malver koristi Gemini AI

Istraživači iz kompanije ESET identifikovali su novi Android malver pod nazivom PromptSpy, unapređenu verziju ranije otkrivenog VNCSpy malvera, koj... Dalje

ZeroDayRAT: novi mobilni špijunski malver cilja Android i iOS

Nova mobilna špijunska operacija pod nazivom ZeroDayRAT je pretnja koja cilja i Android i iOS uređaje, omogućavajući napadačima trajni pristup ko... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a