Kako ruski sajber špijuni koriste satelite da bi sakrili svoje tragove

Vesti, 11.09.2015, 08:30 AM

Istražujući delovanje grupe Turla, ozloglašene grupe sa ruskog govornog područja koja je poznata po sajber špijunaži, stručnjaci kompanije Kaspersky Lab otkrili su na koji način Turla sakriva svoju aktivnost i fizičku lokaciju. Da bi sačuvala svoju anonimnost, grupa koristi slabosti u bezbednosnim sistemima globalnih satelitskih mreža.

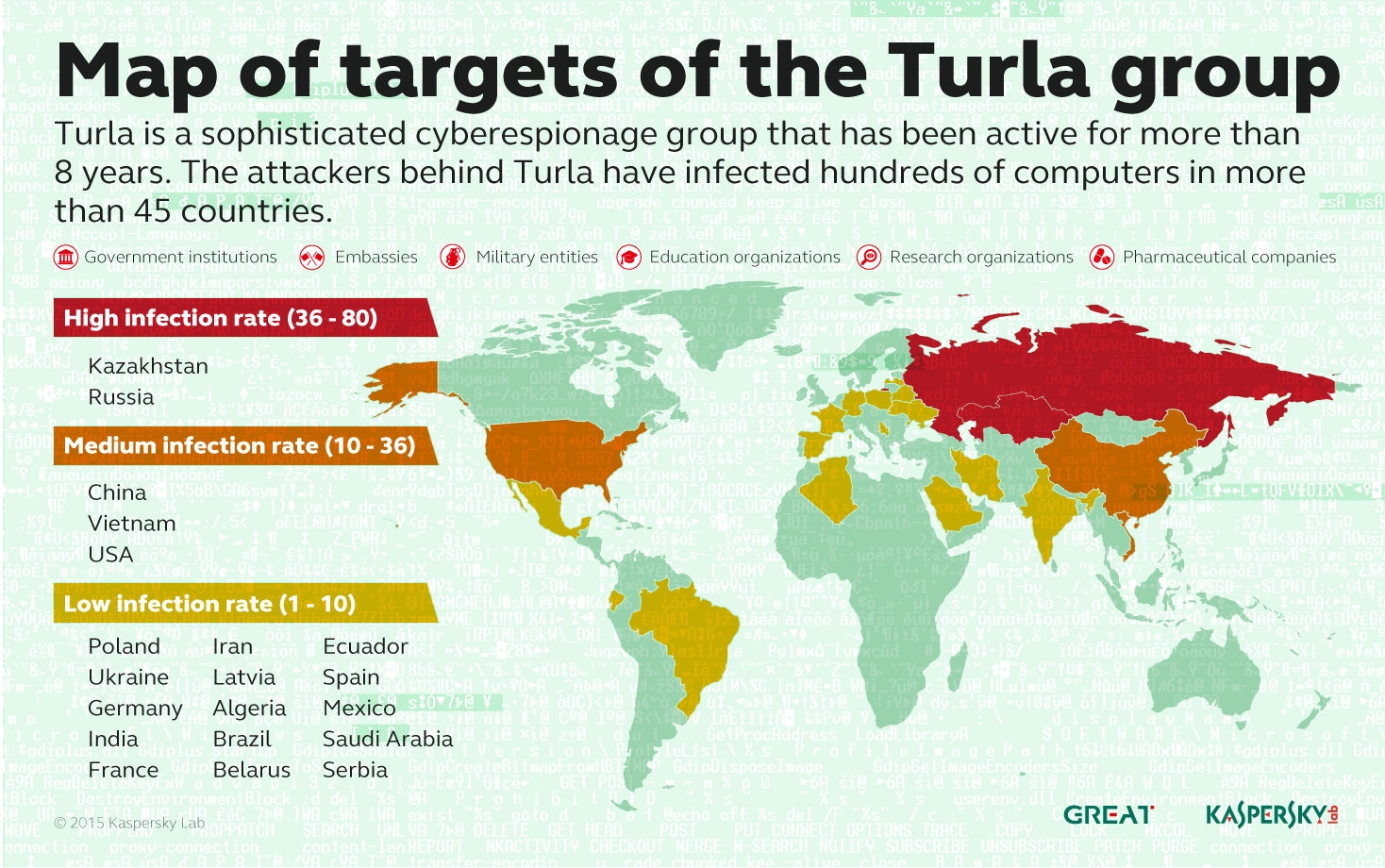

Turla je sajber špijunska grupa koja je aktivna više od osam godina. Napadači iz ove grupe su zarazili stotine računara u više od 45 zemalja sveta, među kojima su Kazahstan, Rusija, Kina, Vijetnam i Sjedinjene Države. Među žrtvama grupe Turla su državne institucije i ambasade, kao i vojne, obrazovne, istraživačke i farmaceutske kompanije. Tokom početne faze napada, backdooor program Epic pravi profile žrtava. Samo za najbitnije ciljeve, u kasnijim fazama napada, grupa koristi mehanizme satelitske komunikacije kako bi sakrila tragove.

Satelitska komunikacija je uglavnom poznata kao sredstvo emitovanja televizije i način brze i sigurne komunikacije. Međutim, ona se koristi i za pristup internetu. Takve usluge se uglavnom koriste u udaljenim krajevima sveta, gde su alternativni načini pristupa internetu ili nestabilni i spori ili nepostojeći. Jedan od najrasprostranjenijih i najmanje skupih vrsta internet konekcije preko satelita je takozvana „downstream-only“ konekcija.

U ovom slučaju, odlazni zahtevi sa korisnikovog računara sprovedeni su putem standardnih linija (žičanom ili GPRS konekcijom), a sav dolazni saobraćaj dolazi sa satelita. Ova tehnologija dozvoljava korisniku da preuzima podatke relativno velikom brzinom. Međutim, postoji jedna velika mana: sav „nizvodni“ saobraćaj se vraća na računar u nekodiranom obliku. Svako ko ima loše namere i odgovarajuću, ne toliko skupu opremu i pravi softver, može da presretne signal i pristupi svim podacima koje preuzimaju korisnici ovih linkova.

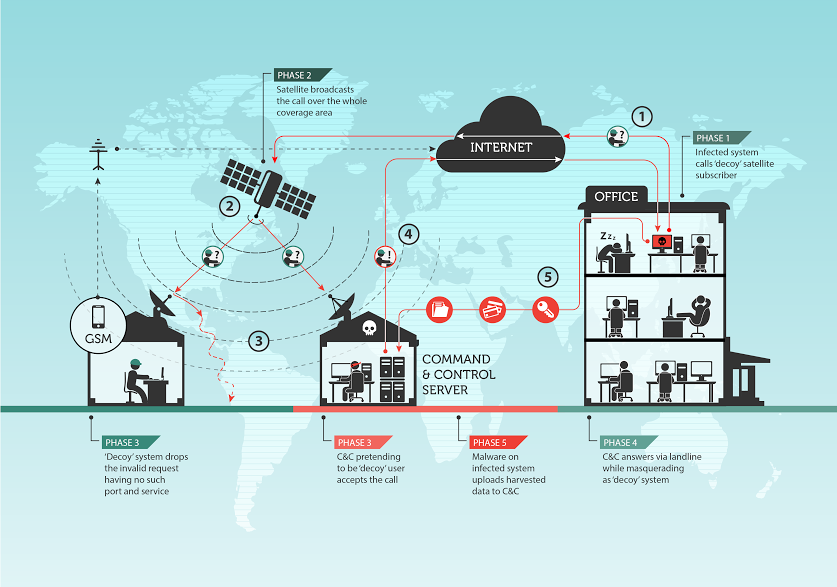

Grupa Turla iskorišćava ovu slabost na različite načine kako bi sakrila lokaciju komandno- kontrolnih servera (C&C), koji su jedan od najbitnijih delova ove maliciozne infrastructure. C&C server je, u suštini, „početna baza” malvera koji je postavljen na ciljanim računarima. Otkrivanje lokacije jednog takvog servera istraživačima može pružiti detaljnije informacije o akterima koji stoje iza određene operacije. Evo kako grupa Turla izbegava ove rizike:

- U početku „osluškuje” silazne podatke sa satelita, kako bi identifikovala aktivne IP adrese korisnika satelitskog interneta koji su na mreži u tom trenutku.

- Zatim, izaberu jednu od aktivnih IP adresa koja će koristiti kao maska za C&C server, bez znanja pravog korisnika.

- Zaraženim uređajima je potom naređeno da usmeravaju podatke ka odabranim IP adresama redovnih korisnika satelitskog interneta. Podaci putuju standardnim linijama do zemaljskih stanica provajdera satelitskog interneta, zatim do satelita i konačno od satelita do korisnika na odabranim IP adresama.

Ono što je interesantno jeste da će i legitimni korisnici IP adresa, onih koje se koriste za prijem podataka sa zaraženog uređaja, takođe primiti ove podatke, ali neće obratiti pažnju na njih. To se dešava zato što Turla napadači nalažu zaraženim uređajima da šalju podatke portovima koji su, u većini slučajeva, zatvoreni. Stoga že PC legitimnog korisnika jednostavno odbaciti ove podatke, dok ih C&C server Turla grupe, koji drži portove otvorenim, prima i obrađuje.

Druga interesantna činjenica u vezi sa taktikom grupe Turla jeste da uglavnom koriste provajdere satelitskog interneta koji se nalaze u srednjoevropskim i afričkim zemljama. Tokom istraživanja, stručnjaci kompanije Kaspersky Lab su uočili da grupa Turla koristi IP adrese provajdera u zemljama kao što su Kongo, Liban, Libija, Niger, Nigerija, Somalija ili Ujedinjeni Arapski Emirati.

Satelitski signal koji koriste operateri u pomenutim državama obično ne pokriva teritoriju Evrope i Severne Amerike, što istraživačima bezbednosti otežava proučavanje ovih napada.

„U prošlosti smo imali bar tri različita aktera koji koriste linkove satelitskog interneta kako bi zamaskirali svoje aktivnosti. Od njih, najinteresantnije i najneobičnije je rešenje koje je razvila grupa Turla. Oni su sposobni da dostignu krajnji nivo anonimnosti koristeći široko rasprostranjenu tehnologiju - „nizvodni” satelitski internet. Napadači se mogu nalaziti bilo gde u opsegu izabranog satelita, u oblasti koja može da bude udaljena i više hiljada kvadratnih kilometara’’, izjavio je Stefan Tanase, viši istraživač bezbednosti u kompaniji Kaspersky Lab. „Zahvaljujući tome, skoro je nemoguće locirati napadača. S obzirom da korišćenje takvih metoda postaje sve popularnije, važno je da sistemski rukovodioci postave odgovarajuće odbrambene strategije kako bi ublažili ovakve napade.”

Više o mehanizmima zloupotrebe linkova satelitskog interneta koje koriste sajber špijuni iz grupe Turla možete naći na Securelist.com.

Izdvojeno

„Putevi Srbije“ upozoravaju na lažne SMS poruke o neplaćenoj putarini i prekoračenju brzine

Javno preduzeće „Putevi Srbije“ ponovo je upozorilo građane na zlonamerne SMS poruke koje se šalju u njihovo ime, a u kojima se tvrdi d... Dalje

Google Chrome prelazi na dvonedeljni ciklus izdanja

Google je najavio da će Chrome preći sa četvoronedeljnog na dvonedeljni ciklus objavljivanja, što znači da će nove funkcije, ispravke grešaka i... Dalje

Lažni Zoom i Google Meet linkovi instaliraju softver za nadzor na Windows računarima

Istraživači iz kompanije Malwarebytes upozoravaju na fišing kampanju koja koristi Zoom i Google Meet sastanke kako bi korisnike navela da instalira... Dalje

Napadi podržani veštačkom inteligencijom gotovo udvostručeni u 2025.

Broj sajber napada u kojima su napadači koristili veštačku inteligenciju gotovo se udvostručio tokom 2025. godine, navodi se u najnovijem izvešta... Dalje

Microsoft potvrdio da je Copilot zbog greške obrađivao poverljive mejlove

Microsoft je potvrdio da je softverska greška u Microsoft 365 Copilot Chat omogućila AI asistentu da sumira poverljive mejlove, čak i kada su bile ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a