Epic Turla: Razotkrivanje misterije velike sajber-špijunske operacije

Vesti, 08.08.2014, 12:36 PM

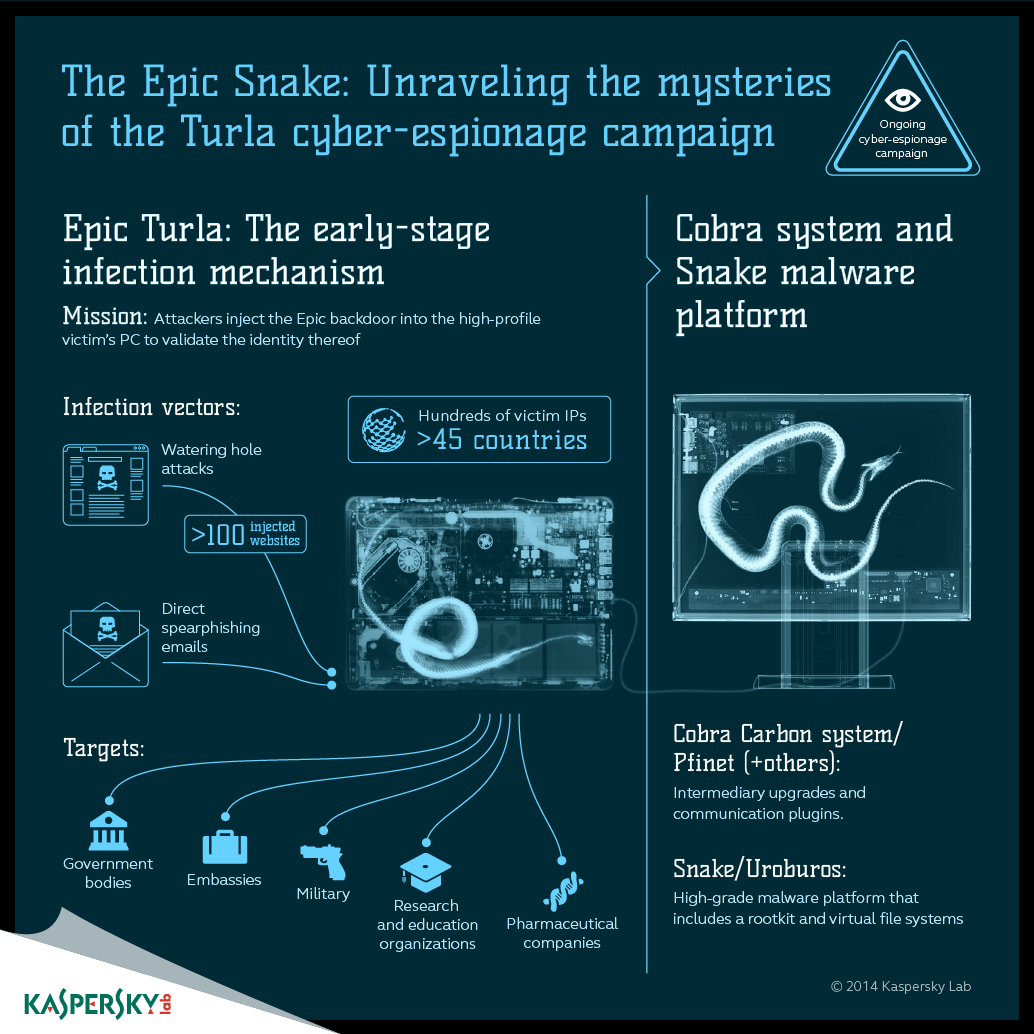

Ruski proizvođač antivirusa kompanija Kaspersky Lab više od deset meseci istraživala je masovnu sajber-špijunsku operaciju koju su njeni stručnjaci nazvali “Epic Turla”. Nekoliko stotina računara u više od 45 država zaraženo je tokom ove operacije, a među žrtavama su se našle državne institucije, ambasade, obaveštajne agencije, vojske, obrazovne i istraživačke ustanove i farmaceutske kompanije.

Napači su koristili najmanje dva 0-day exploita, CVE-2013-5065 i CVE-2013-3346, za ranjivosti u Windows XP i Windows 2003 i Adobe Readeru.

Pored ovih, napadači su koristili i exploite za stare već ispravljene propuste u softveru, tehnike društvenog inženjeringa i watering hole taktiku u napadima.

U Kaspersky Labu su identifikovali nekoliko različitih vektora napada:

- Spear fišing emailove sa Adobe PDF exploitima (CVE-201-3346 i CVE-2013-5065);

- Društveni inženjering koji za cilj ima da se natera korisnika da pokrene instalere malvera sa .SCR ili RAR ekstenzijom;

- Watering hole napade u kojima se koriste Java expoliti (CVE-2012-1723), Flash exploiti ili Internet Explorer 6,7,8 exploiti;

- Watering hole napadi koji se oslanjaju na društveni inženjering sa ciljem da se korisnik prevari tako da pokrene lažni Flash Player iza koga se krije malver.

*Watering hole napadi podrazumevaju da se u napadima koriste web sajtovi koji se predmet ingteresovanja žrtve i koji su kompromitovani od strane napadača tako da se na njima nalazi malver.

Kada napadači dođu u posed neophodnih kredencijala, a da žrtva to ne primeti, oni primenjuju rootkit i druge izuzetno postojane mehanizme.

Glavni backdoor koji su koristili napadači poznat je pod nazivima “WorldCupSec”, “TadjMakhal”, “Wipbot” i “Tavdig”.

"Kada je G-Data u februaru objavila (izveštaj) o Turla/Uroburos (malveru), nekoliko pitanja je ostalo bez odgovora”, kažu iz kompanije Kaspersky Lab. Velika nepoznanica bio je vektor infekcije za malver Turla (Uroburos, Snake). Naša analiza ukazuje da su žrtve inficirane sofisticiranim multifaznim napadom, koji počinju sa Epic Turla. Vremenom kako su napadači stekli samopozdanje, napad je unapređen sofisticiranijim backdoorovima, kao što je Carbon/Cobra sistem. Ponekad su oba backdoora korišćena u tandemu, tako da “spašavaju” jedan drugog ako se izgubi komunukacija sa jednim od njih.”

Ovi napadi su još uvek u toku, kažu u Kaspersky Labu.

Više tehničkih detalja o operaciji Epic Turla možete naći na blogu kompanije Kaspersky Laba, Secure List.

Izdvojeno

Tužba protiv Mete: da li su WhatsApp poruke zaista nedostupne kompaniji?

Više tužilaca iz različitih delova sveta podnelo je tužbu protiv kompanije Meta pred saveznim sudom u Sjedinjenim Državama, tvrdeći da kompanija... Dalje

Lažni Google oglasi za „Mac cleaner“ šire malver

Istraživači iz kompanije MacKeeper upozorili su na Google oglase koji promovišu lažne „Mac cleaner“ alate i navode korisnike da sami p... Dalje

WhatsApp uvodi Strict Account Settings za jaču zaštitu naloga

Meta je na WhatsApp-u uvela novu bezbednosnu opciju pod nazivom Strict Account Settings, namenjenu dodatnoj zaštiti korisnika od sajber napada. Prema... Dalje

Google upozorava: hakeri i dalje koriste zakrpljenu ranjivost u WinRAR-u za širenje malvera

Google Threat Intelligence Group (GTIG) je upozorio da državni hakeri i kriminalne grupe zloupotrebljavaju grešku u popularnom WinRAR-u, poznatu kao... Dalje

Otkriveno 16 lažnih ChatGPT ekstenzija za Chrome i Edge

Istraživači iz kompanije LayerX Security otkrili su kampanju u kojoj se najmanje 16 zlonamernih ekstenzija za Chrome i Edge lažno predstavljaju kao... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a