Ko stoji iza dugogodišnje sajber špijunaže malverom Regin?

Vesti, 26.11.2014, 10:45 AM

Tajanstveni malver Regin koga je otkrio Symantec mogao bi biti delo zapadnih obaveštajnih agencija. Na to ukazuje činjenica da nijedna od država takozvane “Five eyes” obaveštajne alijanse nije među onima u kojima su otkrivene infekcije malverom Regin.

Istraživanje globalnog istraživačkog i analitičkog tima kompanije Kaspersky Lab o malveru Regin koji je prvi koji je poznat po tome što može da prodre u GSM mreže i nadgeda ih, pokazalo je da Regin incirao kompjuterske mreže u najmanje 14 država, ali da među njima nema Velike Britanije, SAD, Australije, Novog Zelanda i Kanade.

Žrtve ovog malvera su telekomunikacioni operateri, vlade, finansijske institucije, istraživačke organizacije, međunarodna politička tela i pojedinci uključeni u kriptografska istraživanja.

Žrtve malvera su identifikovane u Alžiru, Avganistanu, Belgiji, Brazilu, Nemačkoj, Iranu, Indiji, Maleziji, Pakistanu, Siriji i Rusiji, ali ono što je neobično je da njih ima i na Fidžiju i na Kiribatima.

“Fidži i Kiribati su neobični, zato što retko viđamo tako napredne malvere u tako dalekim, malim zemljama. Žrtva na Kiribatima je najneobičnija”, kažu iz Kaspersky Laba.

Izveštaj koji je objavio Kaspersky Lab otkriva da je maliciozni alat Regin korišćen za pristup mobilnim mrežama, sa ciljem izvlačenja podataka, što ponovo može biti znak da iza malvera stoje SAD i Velika Britanija, odnosno njihove obaveštajne agencije, imajući u vidu druge špijunske poduhvate ovih agencija koje je otkrio Edvard Snouden.

“Platforma Regin se sastoji od brojnih zlonamernih alata sposobnih da kompromituju celu mrežu napadnute organizacije. Platforma koristi neverovatno komplikovanu metodu komunikacije između zaraženih mreža i komandnih i kontrolnih servera, što omogućava kontrolu sa daljine i skriveni prenos podataka”, kažu iz Kaspersky Laba.

U Kaspersky Labu kažu da su najstariji oblici Regina nastali već 2003.

Na proleće 2012. godine, stručnjaci kompanije Kaspersky Lab su postali svesni malicioznog softvera Regin, za koji se smatralo da je deo sofisticirane špijunske kampanje. Naredne skoro tri godine, stručnjaci kompanije su pratili ovaj softver po svetu. S vremena na vreme pojavili bi se uzorci na različitim multi-skener servisima, ali nisu bili u vezi jedan sa drugim. Njihova funkcionalnost je bila tajanstvena jer je nedostajao kontekst. Međutim, istraživači su uspeli da dobave uzorke koji su bili uključeni u nekoliko napada, uključujući one protiv vladinih institucija i telekomunikacionih operatera, što je pružilo dovoljno informacija da se dublje istraži ova pretnja.

Temeljno istraživanje je otkrilo da Regin nije samo jedan zlonamerni program, već platforma - softverski paket koga čine moduli sposobni da zaraze čitave mreže organizacija koje su ciljevi napada, kako bi dostigli potpunu daljinsku kontrolu na svim mogućim nivoima. Regin ima za cilj da prikupi poverljive podatke sa zaraženih mreža i izvrši još nekoliko vrsta napada.

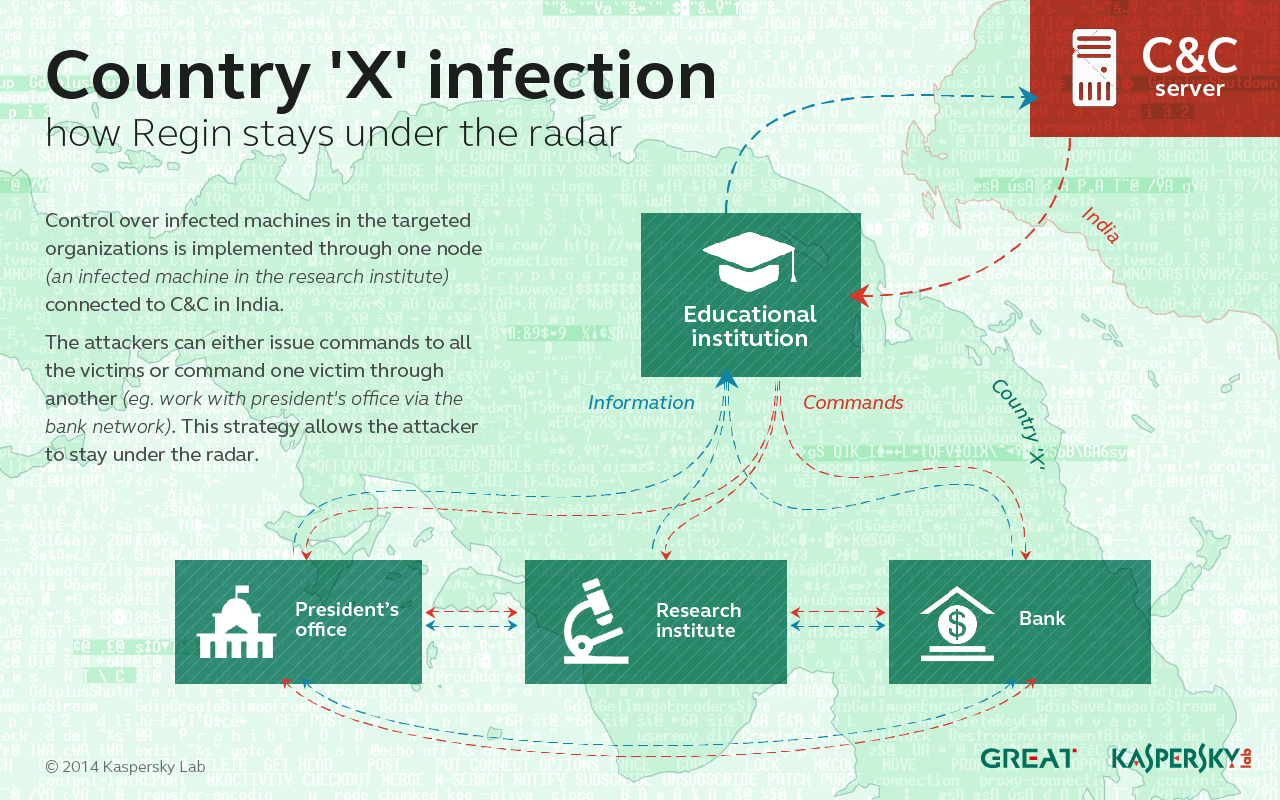

Oni koji stoje iza platforme Regin imaju veoma dobro razvijenu metodu za kontrolu zaraženih mreža. Stručnjaci kompanije Kaspersky Lab su posmatrali nekoliko kompromitovanih organizacija jedne zemlje, ali samo je jedna od njih bila programirana da komunicira sa komandnim i kontrolnim serverom koji se nalazio u drugoj zemlji.

Međutim, sve žrtve Regina u regiji su bile povezane „peer-to-peer“ mrežom sličnom VPN-u i mogle su da međusobno komuniciraju. Tako su napadači pretvorili kompromitovane organizacije u veliku, ujedinjenu žrtvu i uspevali da šalju komande i kradu informacije kroz jednu ulaznu tačku. Prema istraživanju kompanije Kaspersky Lab, ova struktura je omogućila akteru da skriveno funkcioniše godinama bez izazivanja sumnje.

Ipak, najoriginalnija i najinteresantnija osobina platforme Regin je mogućnost napadanja GSM mreža. Prema aktiviranim nalozima na kontroloru bazne stanice GSM-a do kojih su došli stručnjaci kompanije Kaspersky Lab tokom istrage, napadači su mogli da dobave akreditive koji su im omogućili da kontrolišu GSM telefone u mreži velikog mobilnog operatera. To znači da su imali pristup informacijama o tome koje pozive obrađuje određeni telefon, da su mogli da preusmere pozive na druge telefone i izvrše druge napade. Do sada je jedino za napadače koji stoje iza platforme Regin poznato da mogu da obave takve operacije.

„Mogućnost prodiranja i nadgledanja GSM mreža je možda najneobičniji i najzanimljiviji aspekt ovih operacija. U današnjem svetu postali smo previše zavisni od mreža mobilnih telefona koje su zasnovane na prestarim komunikacionim protokolima koje krajnjem korisniku ne pružaju malu ili nikakvu zaštitu. Iako sve GSM mreže imaju ugrađene mehanizme koji omogućavaju subjetima kao što predstavnici zakona da prate osumnjičene, drugi akteri mogu da preuzmu ovu mogućnost i zloupotrebe je da pokrenu različite napade protiv mobilnih korisnika“, kaže Kostin Raiu, direktor globalnog istraživačkog i analitičkog tima kompanije Kaspersky Lab.

Više detalja o ovome možete naći na blogu kompanije Kaspersky Lab, Securelist.com.

Izdvojeno

LastPass upozorava na phishing kampanju koja cilja master lozinke

Kompanija LastPass upozorava korisnike na novu phishing kampanju koja navodi žrtve da otkriju svoje master lozinke. Kampanja je počela oko 19. janua... Dalje

WhisperPair: Bluetooth propust omogućava prisluškivanje preko bežičnih slušalica

Bezbednosni istraživači su otkrili ozbiljnu Bluetooth ranjivost koja omogućava hakerima da neprimetno preuzmu kontrolu nad bežičnim slušalicama,... Dalje

VoidLink: veštačka inteligencija menja način na koji nastaje malver

Istraživači iz kompanije Check Point upozorili su na pojavu VoidLink-a, jednog od prvih poznatih primera naprednog malvera koji je u velikoj meri ra... Dalje

Nova runda GhostPoster kampanje: još 17 zlonamernih ekstenzija zarazilo 840.000 pregledača

Bezbednosni istraživači otkrili su još 17 zlonamernih ekstenzija povezanih sa kampanjom GhostPoster, koje su se širile kroz prodavnice dodataka za... Dalje

Reprompt: nova tehnika napada neprimetno izvlači podatke iz AI četbotova

Bezbednosni istraživači otkrili su novu tehniku napada koja pokazuje kako AI četbotovi mogu biti izmanipulisani da otkriju osetljive podatke uz min... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a