Kako funkcioniše ruski finansijski sajber kriminal (2. deo)

Tekstovi o zaštiti, 27.11.2015, 01:00 AM

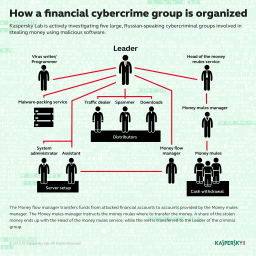

Grupe koje se bave sajber kriminalom organizovane su na sličan način kao i bilo koja IT kompanija. Ključne uloge u tim grupama igraju programeri koji stvaraju novi maliciozni softver ili menjaju postojeći malver, zatim, web dizajneri koji su zaduženi za kreiranje fišing stranica, emailova itd., sistem administratori koji su odgovorni za infrastrukturu, testeri koji testiraju maliciozni softver, i kripteri koji su odgovorni za pakovanje malicioznog koda da bi se izbegla detekcija antivirusa.

Ovim kriminalnim preduzećima rukovode šefovi, a među "zaposlenima" su oni koji su zaduženi za izvlačenje novca sa kompromitovanih računa, kao i šefovi onih koji se nazivaju money mules i koji nadziru proces podizanja ukradenog novca.

Ono po čemu se pravo preduzeće razlikuje od kriminalne grupe je to što je odnos među članovima kriminalne grupe više partnerski nego odnos poslodavca i zaposlenih.

U zavisnosti od vrste i veličine kriminalnog preduzeća, šefovi kriminalnih grupa ili angažuju ljude za fiksnu platu ili oni rade za njih honorarno.

Radnici se regrutuju ili preko sajtova na kojima se tradicionalno okupljaju oni koji su uključeni u kriminalne aktivnosti ili oni koji su zainteresovani za nestandardne načine za online zaradu. U nekim slučajevima, oglasi za posao se objavljuju na regularnim sajtovima za traženje poslova ili na berzama rada.

Oni koji su uključeni u sajber kriminal u principu se mogu svrstati u dve grupe - u jednoj su oni koji su svesni nezakonitosti projekta ili posla koji im se nudi a u drugoj grupi su oni koji bar u početku ne znaju ništa o tome.

Sajber kriminalci često traže radnike u udaljenim regionima Rusije ili okolnim zemljama, uglavnom u Ukrajini, jer računaju sa tim da će tamo naći ljude koje mogu da plate manje nego one iz velikih gradova. Takođe, kriminalci često daju prednost kandidatima koji ranije nisu bili uključeni u kriminalne aktivnosti.

Često su ovakve poslovne ponude predstavljene kao legitimni posao, koji će budućem zaposlenom biti jasan tek kad dobije zadatak.

Partnerski programi su najlakši i najjeftiniji način ulaska u sajber kriminal. Partnerski program podrazumeva da organizatori obezbeđuju svojim partnerima skoro sve alate koji su im neophodni da bi počinili kriminalno delo. Zadatak saradnika je da inficiraju što veći broj uređaja. Vlasnik ili vlasnici partnerskih programa dele sa saradnicima zaradu koja je rezultat tih infekcija. To može biti novac ukraden sa računa korisnika internet bankarstva, novac zarađen od ransomwarea ili novac ukraden sa prepaid računa korisnika mobilnih telefona slanjem SMS poruka na premium brojeve uz pomoć malicioznog programa.

Ono što sajber kriminal partnerskih programa razlikuje od kriminala iza kojih stoje male kriminalne grupe je to što male grupe imaju sopstvene kriminalne šeme. Većinu toga što im je neophodno za napade, kao na primer maliciozni softver i njegove izmene, saobraćaj, servere itd., ove grupe kupuju na crnom tržištu. Članovi ovih grupa često nisu stručnjaci kada je reč o računarskim i mrežnim tehnologijama. Sve što znaju o tome znaju sa foruma ili drugih sajtova. Mogućnosti takvih grupa su ograničene brojnim faktorima. Konkretno, oni koriste široko dostupne malvere koje anti-malver rešenja brzo detektuju. To znači da ove grupe moraju više da ulože u distribuciju malvera i njegovo prepakovanje da bi se izbegla detekcija. To dalje znači da će profit biti značajno manji.

Greške koje ovi kriminalci prave često dovode do njihove identifikacije i hapšenja. Ipak, relativno mala cena ulaska u svet sajber kriminala je razlog zbog čega je ovaj amaterski kriminal i dalje mnogima privlačan.

Primer jedne takve amaterske kriminalne organizacije je grupa koja je 2012. bila optužena pred ruskim sudom za krađu više od 13 miliona rubalja, što je u tom trenutku bilo oko 422000 dolara, a koji su ukradeni od korisnika jedne ruske banke. Počinioci su identifikovani i dva člana ove kriminalne grupe osuđena su na uslovne kazne u trajanju od četiri i po godine. Ali presuda nije zaustavila ove kriminalce koji su nastavili sa svojim kriminalnim aktivnostima i u naredne dve i po godine ukrali gotovo isto toliko novca. Oni su ponovo uhapšeni u maju ove godine.

Velike kriminalne grupe se razlikuju od drugih po većem obimu svoje aktivnosti i dubljem pristupu organizaciji i kriminalnim šemama. Takve grupe mogu imati na desetine članova, isključujući one koji podižu ukradeni novac i učestvuju u pranju novca. Ciljevi njihovih napada nisu ograničeni samo na pojedince, korisnike online bankinga. Oni takođe napadaju mala i srednja preduzeća, dok su najveće i najsofisticiranije grupe među njima, kao što je Carbanak, uglavnom fokusirane na banke i elektronske platne sisteme.

Organizacija tih grupa značajno se razlikuje od one u malim grupama i više liči na firmu koja se bavi razvojem softvera.

Velike grupe imaju stalno zaposlene saradnike koji obavljaju poslove organizacije za redovnu, fiksnu platu. Međutim, čak i u ovakvim grupama, neke zadatke mogu obavljati ljudi koji su posebno angažovani, na primer, na poslovima prepakovanja malvera, što mogu da rade i stalno zaposleni, ali i servisi koji koriste poseban softver za to. Primer za takvu grupu je grupa Carberp, čiji su članovi uhapšeni u Rusiji i Ukrajini 2012. i 2013. godine, kao i grupa Carbanak koja je raskrinkana početkom ove godine.

Ove velike grupe su mnogo opasnije i destruktivnije od prethodno navedenih. Šteta koju je pričinila grupa Carberp procenjena je na nekoliko stotina miliona dolara, pa čak i na milijardu dolara.

Kako funkcionišu napadi

Prva faza napada podrazumeva istraživanje. Kada je reč o ciljanim napadima na određenu kompaniju, organizator napada najpre nalaže izvođačima da prikupe informacije o kompaniji, koje će biti od pomoći u razvoju prihvatljive taktike za prvu fazu napada. Kada je u pitanju napad na individualne korisnike, faza preliminarnog istraživanja se preskače ili je ograničena na izbor ciljne grupe za napad (na primer, korisnici online bankarskog servisa određene banke) i pravljenje fišing emailova i fišing sajtova sa relevantnim sadržajem.

Sledeća faza je faza infekcije. Prodor u korporativnu mrežu se izvodi spear fišing napadom ili fišingom, tako što se šalju emailovi koji sadrže dokument u prilogu ili maliciozni link. Otvaranje dokumenta ili linka dovode do infekcije malverom. Često se infekcija događa automatski bez znanja korisnika ili njegovog učešća, nakon klika na link, kada se maliciozni program automatski preuzima na računar korisnika (drive-by download napad) i zatim pokreće.

U drugim slučajevima do infekcije dolazi preko kompromitovanih sajtova na kojima se nalazi alat koji preusmerava korisnike na drugi sajt koji sadrži set exploita. Kada se žrtva nađe na takvom sajtu, njen računar može biti inficiran malverom.

Kada se nađu u sistemu, sajber kriminalci će iskoristiti brojne maliciozne alate da bi utvrdili svoje prisustvo.

U sledećoj fazi napada, na kompromitovane računare preuzimaju se programi za daljinsku, skrivenu administraciju i upravljanje kompromitovanim sistemima. Njih kriminalci koriste da bi došli do kredencijala administratora sistema. U tu svrhu se često koriste legalni programi za daljinsko upravljanje koji su poznati mnogim korisnicima.

U završnoj fazi, sajber kriminalci pristupaju finansijskim sistemima napadnutih organizacija i prebacuju novac sa njihovih računa na račune svojih saradnika ili podižu novac direktno sa bankomata.

“Za razliku od stvarnog sveta, pljačka u sajber prostoru obično prolazi nepremećena a okvir za prikupljanje digitalnih dokaza je veoma mali. Pored toga, kriminalci ne moraju da borave u zemlji u kojoj je kriminal počinjen”, kažu iz Kaspersky Laba.

Trenutna situacija odgovara ruskim sajber kriminalcima - rizik od sudskog progona je mali dok je potencijalna zarada velika. Zbog toga, kao i zbog toga što institucijama koje su zadužene za sprovođenje zakona nedostaje kvalifikovano osoblje, zbog neadekvatnog zakonodavstva kao i zbog nedostatka ustanovljenih procedura za međunarodnu saradnju, ova vrsta kriminala doživljava procvat.

Izvor: Securelist.com

Izdvojeno

Lažne nagradne igre na Instagramu su mamac za krađu naloga

Instagram prevare su retko izolovane. One su obično deo šireg ekosistema prevara kao što su lažno predstavljanje, fišing i preuzimanje naloga. Po... Dalje

Ljubav, laži i AI: veštačka inteligencija menja pravila igre u ljubavnim prevarama

Ljubavne prevare nikada nisu bile brze. „Klikni ovde i ostani bez para“ nikada nije scenario ovakvih prevara već je uvek reč o sporom, p... Dalje

Google trenira svoje AI modele na vašim mejlovima - evo kako to možete isključiti

Iako većina korisnika to verovatno nije ni primetila, Google je tiho uveo funkcije koje omogućavaju Gmail-u da koristi sve privatne mejlove i prilog... Dalje

Pljačka veka u Luvru: kako je najpoznatiji muzej na svetu ignorisao bezbednosna upozorenja

Posle spektakularne krađe nakita iz Luvra usred bela dana koja je prošlog meseca šokirala svet, postalo je jasno da ni najčuveniji muzej na svetu ... Dalje

Mic-E-Mouse napad na privatnost: Naš miš ima velike uši

Tim istraživača sa Univerziteta Kalifornija u Irvinu otkrio je neočekivanu pretnju koja možda upravo sada stoji na vašem stolu: moderni, precizni... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a