Preuzeta kontrola nad infrastrukturom malvera TrickBot, u toku je obaveštavanje zaraženih korisnika

Vesti, 13.10.2020, 09:30 AM

Koalicija tehnoloških kompanija objavila je juče da je infrastruktura malvera TrickBot pod njenom kontrolom.

Kompanije i organizacije koje su učestvovale u preuzimanju infrastrukture Trickbota su Microsoftov Defender tim, FS-ISAC, ESET, Lumen Black Lotus Labs, NTT i Symantec.

Preuzimanju kontrole nad bot mrežom prethodile su istrage svih članova ove koalicije o TrickBotovoj infrastrukturi servera i modulima malvera.

Microsoft, ESET, Symantec i partneri mesecima su prikupljali više od 125000 uzoraka malvera TrickBot, analizirajući njihov sadržaj i izdvajajući i mapirajući informacije o načinu rada malvera, uključujući sve servere koje je botnet koristio za kontrolu zaraženih računara i isporuku dodatnih modula.

Sa ovim informacijama u rukama, Microsoft se ovog meseca pojavio pred sudom i zatražio da preuzme kontrolu nad TrickBot serverima.

„Sa ovim dokazima sud je odobrio Microsoftu i našim partnerima da onemoguće IP adrese, da učine sadržaj uskladišten na komandnim i kontrolnim serverima nepristupačnim, suspenduje operaterima botneta sve usluge i blokira svaki pokušaj operatera TrickBota da kupe ili zakupe dodatne servere“, rekao je Microsoft u saopštenju za medije.

Sada se preduzimaju koraci da se zajedno sa internet provajderima i CERT timovima iz celog sveta obaveste svi zaraženi korisnici.

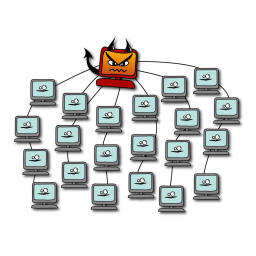

TrickBot je zarazio više od milion računara do trenutka kada je preuzeta kontrola nad njegovom infrastrukturom. Neki od ovih zaraženih sistema su i IoT uređaji (Internet of Things).

TrickBot je bila jedna od najvećih bot mreža u svetu.

Malver se pojavio 2016. godine kao bankarski trojanac pre nego što je postao višenamenski program za preuzimanje malvera koji je inficirao sisteme i omogućavao pristup drugim kriminalnim grupama a grupa koja stoji iza njega koristila je poslovni model poznat kao MaaS (Malware-as-a-Service).

Zajedno sa Emotetom, TrickBot je jedna od najaktivnijih MaaS platformi danas, koja često iznajmljuje pristup zaraženim računarima grupama koje distribuiraju ransomware kao što su Ryuk i Conti.

Međutim, kriminalna grupa koja stoji iza TrickBota takođe je koristila i bankarske trojance i trojance koji kradu informacije, a takođe je omogućavala pristup korporativnim mrežama grupama specijalizovanim za prevare, industrijsku špijunažu, pa čak i onima koji rade za države.

Ovo je drugi veliki botnet malver čija je infrastruktura preuzeta ove godine, posle Necursa koji je sličnu sudbinu doživeo u martu ove godine.

Uspeh ove akcije tek ćemo videtu. Mnogi drugi malveri preživeli su slične akcije u prošlosti. Najbolji primer za to je Kelihos botnet, koji je preživeo tri pokušaja uklanjanja, počinjući svaki put iznova od nule.

Izdvojeno

„Putevi Srbije“ upozoravaju na lažne SMS poruke o neplaćenoj putarini i prekoračenju brzine

Javno preduzeće „Putevi Srbije“ ponovo je upozorilo građane na zlonamerne SMS poruke koje se šalju u njihovo ime, a u kojima se tvrdi d... Dalje

Google Chrome prelazi na dvonedeljni ciklus izdanja

Google je najavio da će Chrome preći sa četvoronedeljnog na dvonedeljni ciklus objavljivanja, što znači da će nove funkcije, ispravke grešaka i... Dalje

Lažni Zoom i Google Meet linkovi instaliraju softver za nadzor na Windows računarima

Istraživači iz kompanije Malwarebytes upozoravaju na fišing kampanju koja koristi Zoom i Google Meet sastanke kako bi korisnike navela da instalira... Dalje

Napadi podržani veštačkom inteligencijom gotovo udvostručeni u 2025.

Broj sajber napada u kojima su napadači koristili veštačku inteligenciju gotovo se udvostručio tokom 2025. godine, navodi se u najnovijem izvešta... Dalje

Microsoft potvrdio da je Copilot zbog greške obrađivao poverljive mejlove

Microsoft je potvrdio da je softverska greška u Microsoft 365 Copilot Chat omogućila AI asistentu da sumira poverljive mejlove, čak i kada su bile ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a