Simplocker ne posustaje: Nova taktika širenja malvera

Mobilni telefoni, 20.06.2014, 06:57 AM

Uprkos tome što su stručnjaci ponudili rešenja za dešifrovanje fajlova na smart telefonima zaraženim malverom Simplocker, objašnjavajući njegov jednostavan pristup enkripciji time da je malver verovatno u fazi testiranja i da se na njemu još uvek radi, prvi kripto-ransomware za Android ne posustaje, pa je tako zabeležen porast broja infekcija.

Stručnjaci kompanija ESET i Kaspersky Lab kažu da je trenutno u opticaju nekoliko verzija malvera. Razlike među njima su sledeće: neke verzije koriste Tor .onion domen, dok druge koriste konvencionalni C&C server; različite verzije na različite načine dobijaju komandu za dešifrovanje, što ukazuje da je otkup za fajlove plaćan; različita su i obaveštenja koja se prikazuju korisniku; različite verzije malvera traže različite sume novca za dešifrovanje fajlova, kao i različite valute; neke verzije koriste fotografiju žrtve napravljenu uz pomoć kamere telefona; neke verzije uopšte nemaju funkcionalnost šifrovanja fajlova već funkcionišu kao ransomwarei koji zaključavaju ekran.

U ovom trenutku malver cilja pretežno na korisnike Androida u Rusiji i Ukrajini, i nema podataka da se otkup traži u nekoj drugoj valuti, ali bi taj trend mogao ubrzo da se promeni, jer je distribucija malvera u ostatku sveta u ovom trenutku dostigla 10%, kažu iz ESET-a.

Kada je reč o vektorima napada, Simplocker još uvek koristi taktike društvenog inženjeringa da bi prevario žrtve da preuzmu malver koji se predstavlja kao popularna igra (npr. Grand Theft Auto: San Andreas), pornografski sadržaj ili aplikacija za pregled pornografskih video snimaka.

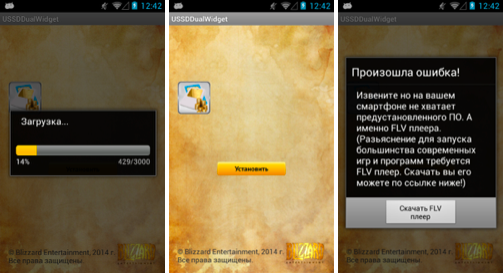

Nova strategija sajber kriminalaca koji distribuiraju Simplocker a koju su uočili u ESET-u uključuje downloader Trojanca. Stručnjaci ove kompanije uočili su taktiku ubeđivanja potencijalne žrtve da preuzme malver maskiran u video plejer, do koga vodi eksterni link. Na ovaj način, downloader ima veće šanse da ga ne otkriju bezbednosni mehanizmi koji proveravaju aplikacije koje se objavljuju na Google Play. Osim toga, downloader praktično ne traži potencijalno štetne dozvole, pa čak i korisnik koji pažljivo proučava dozvole aplikacije prilikom instalacije može odobriti instalaciju downloadera.

To je moguće zahvaljujući tome što nema znakova zlonamernog ponašanja. Otvaranje linka izvan aplikacije je uobičajeno za mnoge aplikacije. Osim toga, link u aplikaciji koji su analizirali u ESET-u ne vodi direktno do Simplockera, već se Trojanac pojavljuje tek posle preusmeravanja sa servera koji je pod kontrolom napadača.

Downloader Trojanac koga ESET detektuje kao Android/TrojanDownloader.FakeApp se predstavlja kao legitimna aplikacija USSDDualWidget.

Izdvojeno

Oblivion: novi Android malver se širi kroz lažno sistemsko ažuriranje

Istraživači iz kompanije Certo otkrili su Android trojanca pod nazivom Oblivion, koji se javno prodaje sajber kriminalcima za mesečnu pretplatu od ... Dalje

ZeroDayRAT: novi malver za špijuniranje i krađu kriptovaluta na Android i iOS uređajima

Nova mobilna špijunska platforma pod nazivom ZeroDayRAT promoviše se na Telegram kanalima kao pretplatnička Malware-as-a-Service (MaaS) usluga koja... Dalje

PromptSpy: novi Android malver koristi Gemini AI

Istraživači iz kompanije ESET identifikovali su novi Android malver pod nazivom PromptSpy, unapređenu verziju ranije otkrivenog VNCSpy malvera, koj... Dalje

ZeroDayRAT: novi mobilni špijunski malver cilja Android i iOS

Nova mobilna špijunska operacija pod nazivom ZeroDayRAT je pretnja koja cilja i Android i iOS uređaje, omogućavajući napadačima trajni pristup ko... Dalje

AI platforma Hugging Face zloupotrebljena za širenje novog Android trojanca

Kompanija Bitdefender otkrila je novu Android pretnju koja koristi popularnu AI platformu Hugging Face za hostovanje i distribuciju zlonamernog koda. ... Dalje

Pratite nas

Nagrade

Pratite nas preko RSS-a

Pratite nas preko RSS-a